Zur Version ohne Bilder

freiesMagazin Juni 2009 (ISSN 1867-7991)

Topthemen dieser Ausgabe

Mobiles Linux mit Moblin

Linux-Distributionen für Netbooks und andere mobile Gefährten gibt es so einige. Mit der heute im Blickpunkt stehenden Distribution „Moblin“ (V2 Core Alpha) stellt sich eine weitere in diese Reihe - Zeit für einen prüfenden Blick. (weiterlesen)

Debian 5.0-Installation mit einer Braillezeile

Als Ergänzung zum Artikel „Debian GNU/Linux 5.0 „Lenny“ - Der Zustand der Distribution“ aus der letzten Ausgabe von freiesMagazin wird in diesem Artikel darüber berichtet, wie man Debian Lenny mit einer Braillezeile installieren kann. Dies ermöglicht blinden Linux-Nutzern von Anfang an die Kontrolle über ihr neues Betriebssystem. (weiterlesen)

Die Vorgeschichte von Linux

Dieser Artikel ist eine kleine Geschichte der Zeit und beleuchtet die Entwicklung von Linux, beziehungsweise das Geschehen, welches dazu geführt hat, dass Linus Torvalds auf Basis von Minix sein eigenes Betriebssystem schreiben konnte. (weiterlesen)

Zum Index

Linux allgemein

Mobiles Linux mit Moblin

Debian-Installation mit einer Braillezeile

Die Vorgeschichte von Linux

Der Mai im Kernel-Rückblick

Software

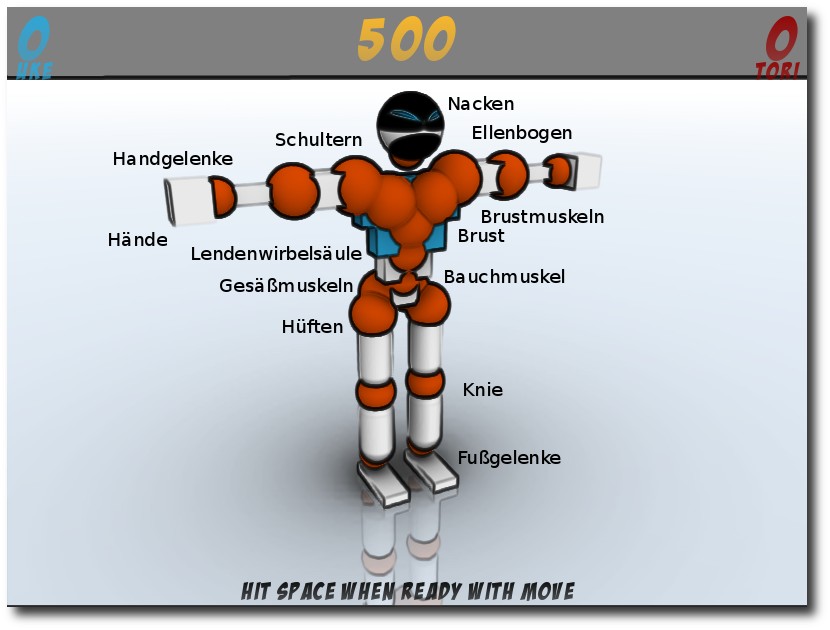

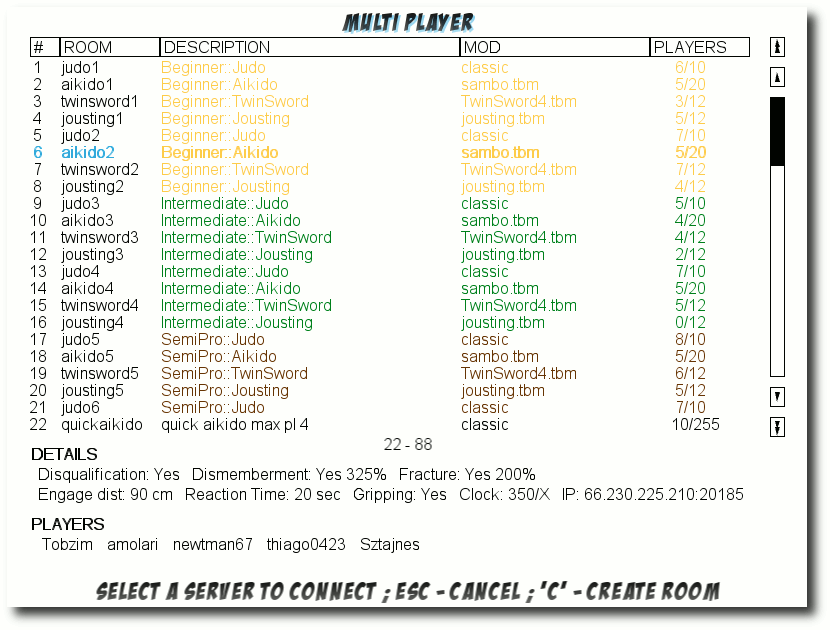

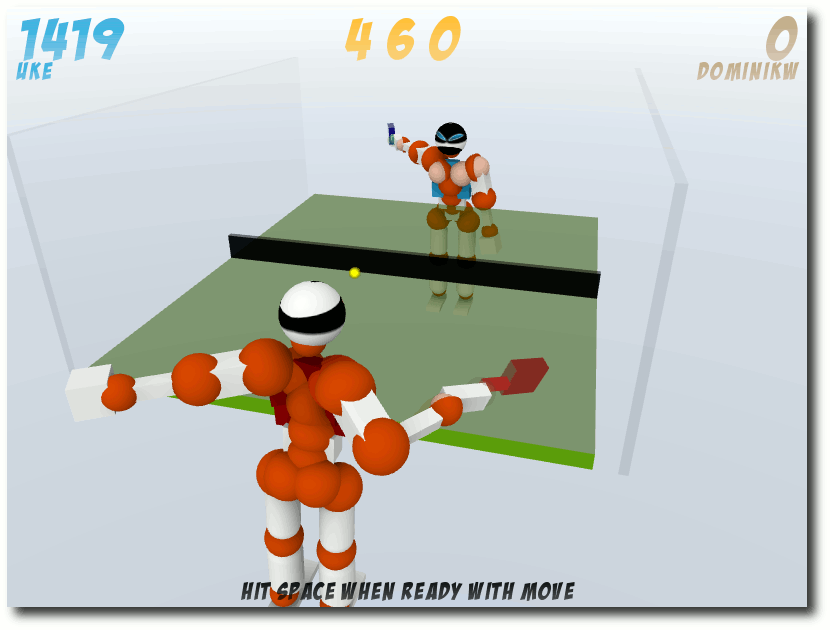

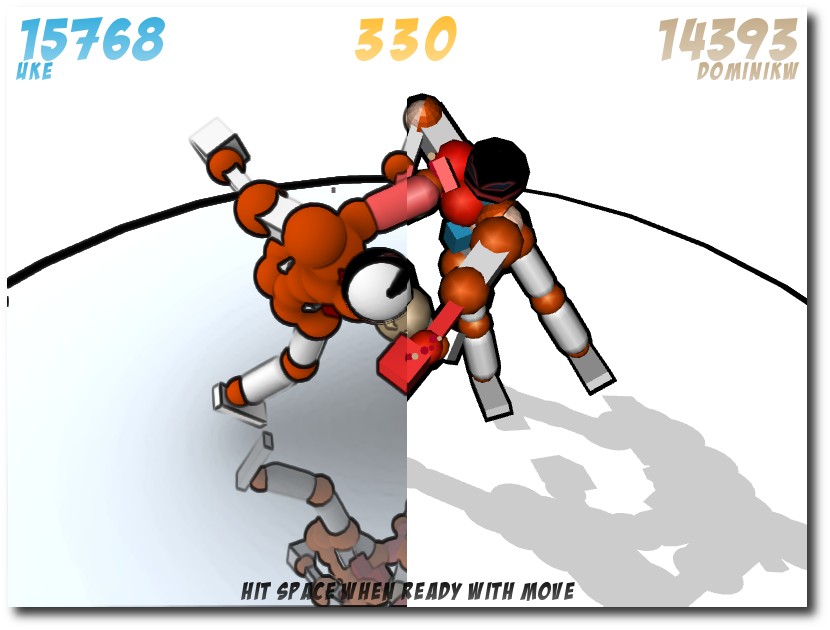

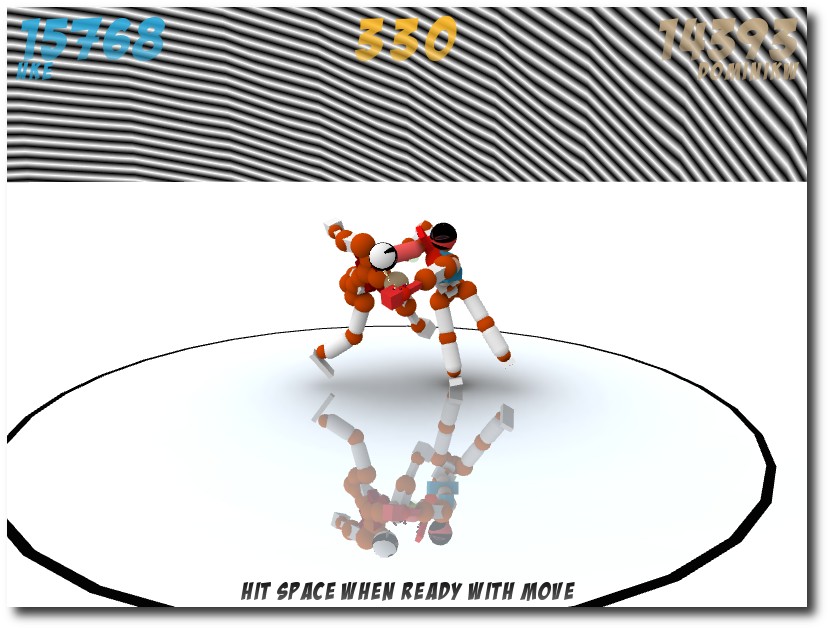

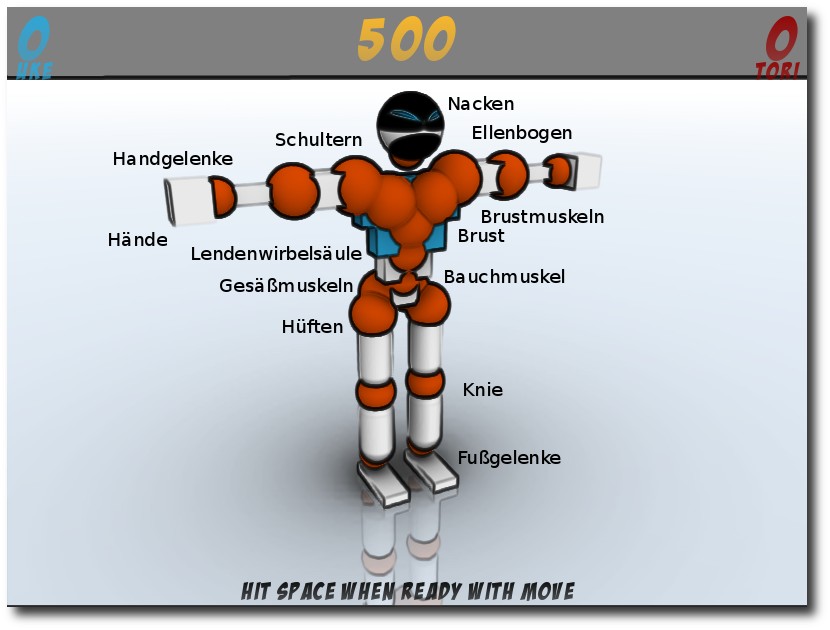

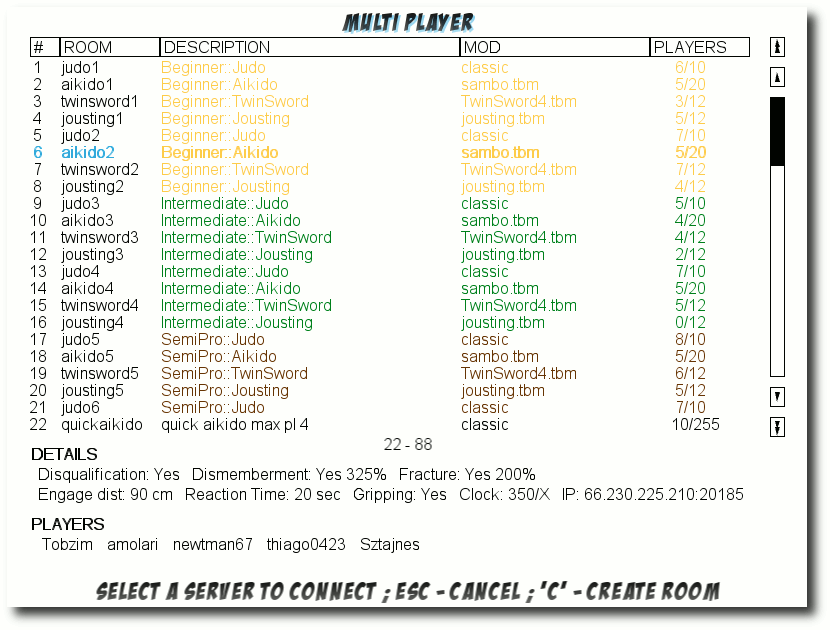

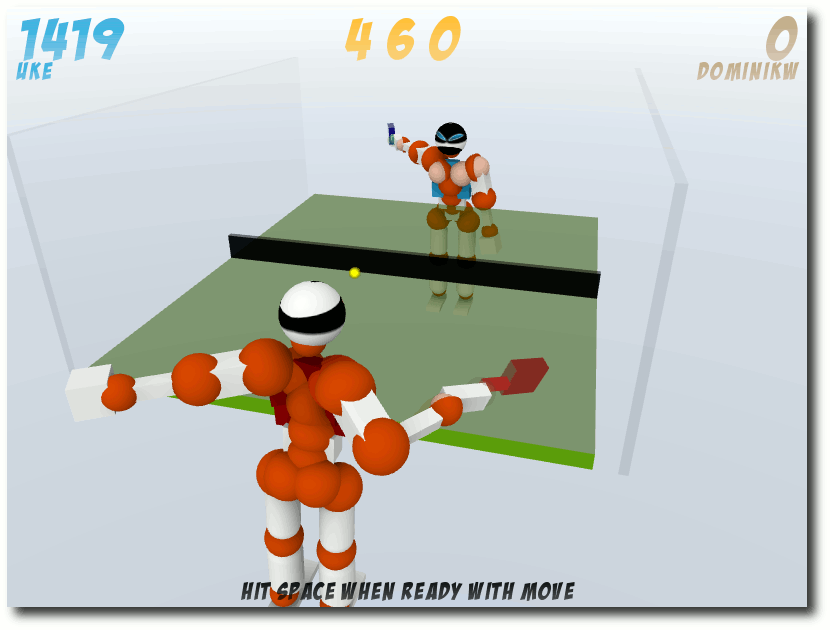

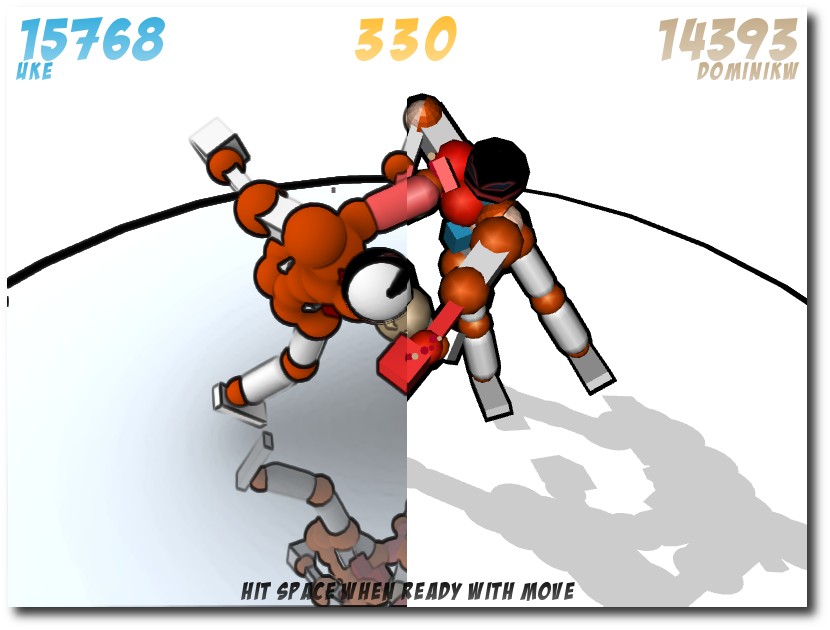

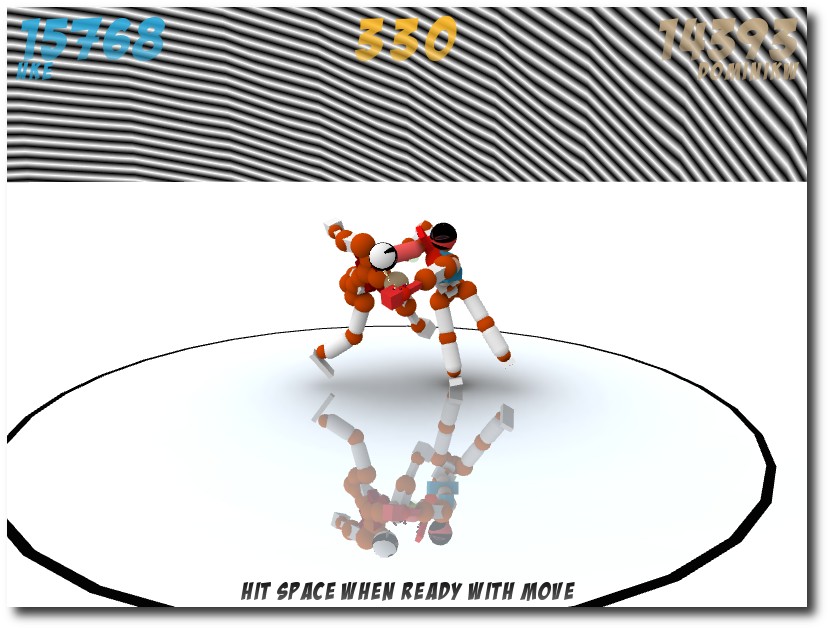

Toribash - Kampf mit (der) Physik

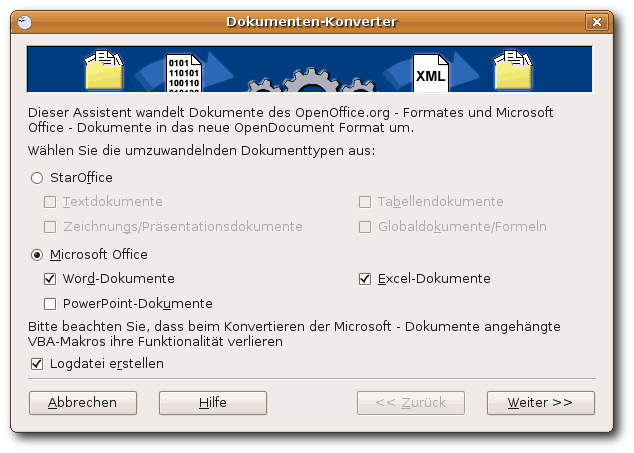

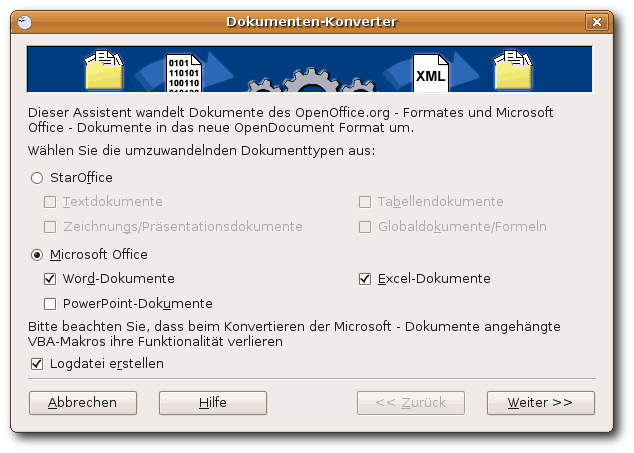

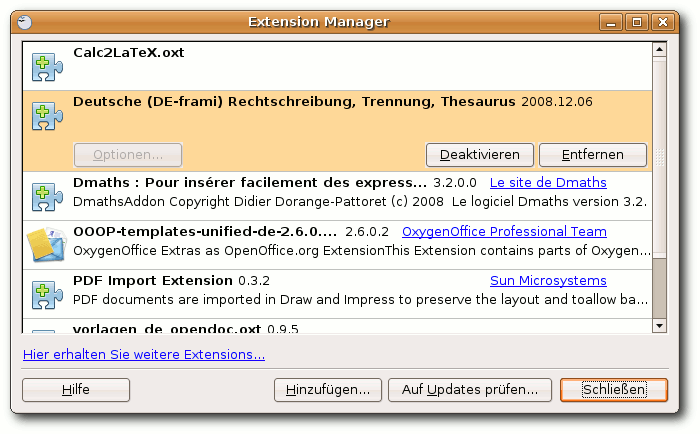

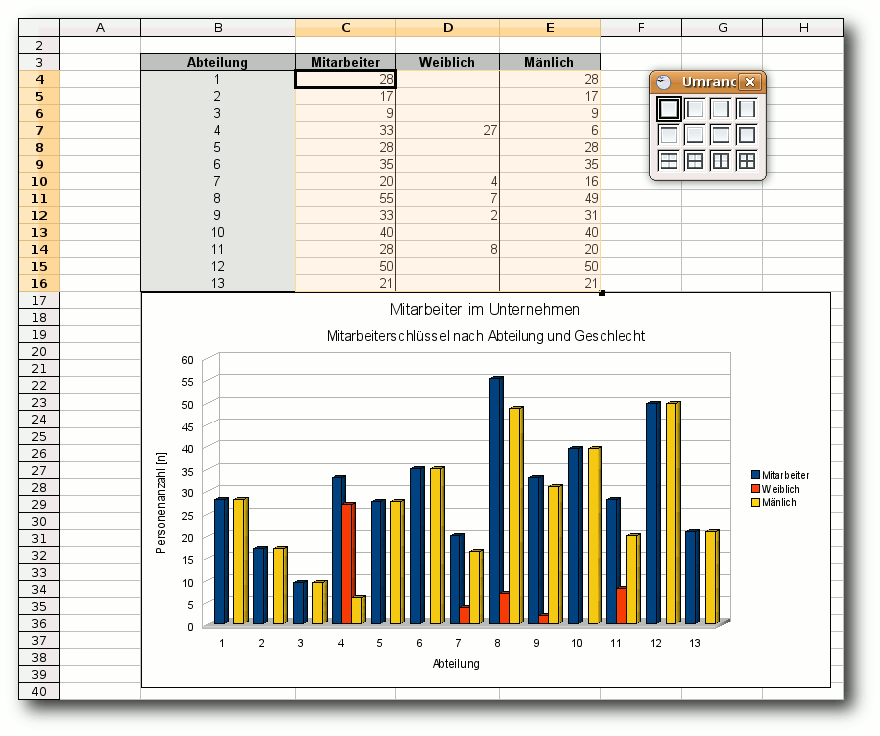

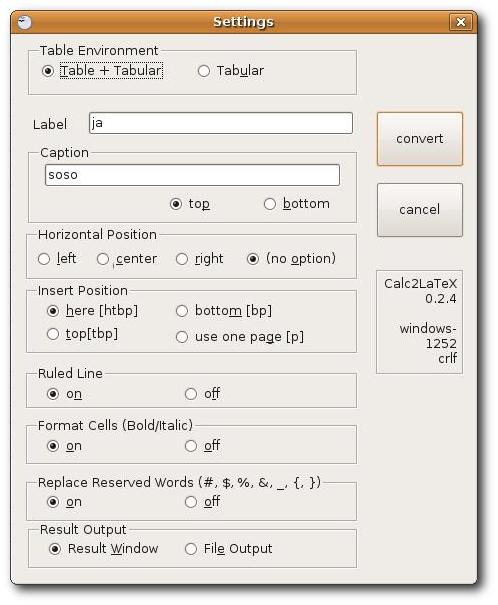

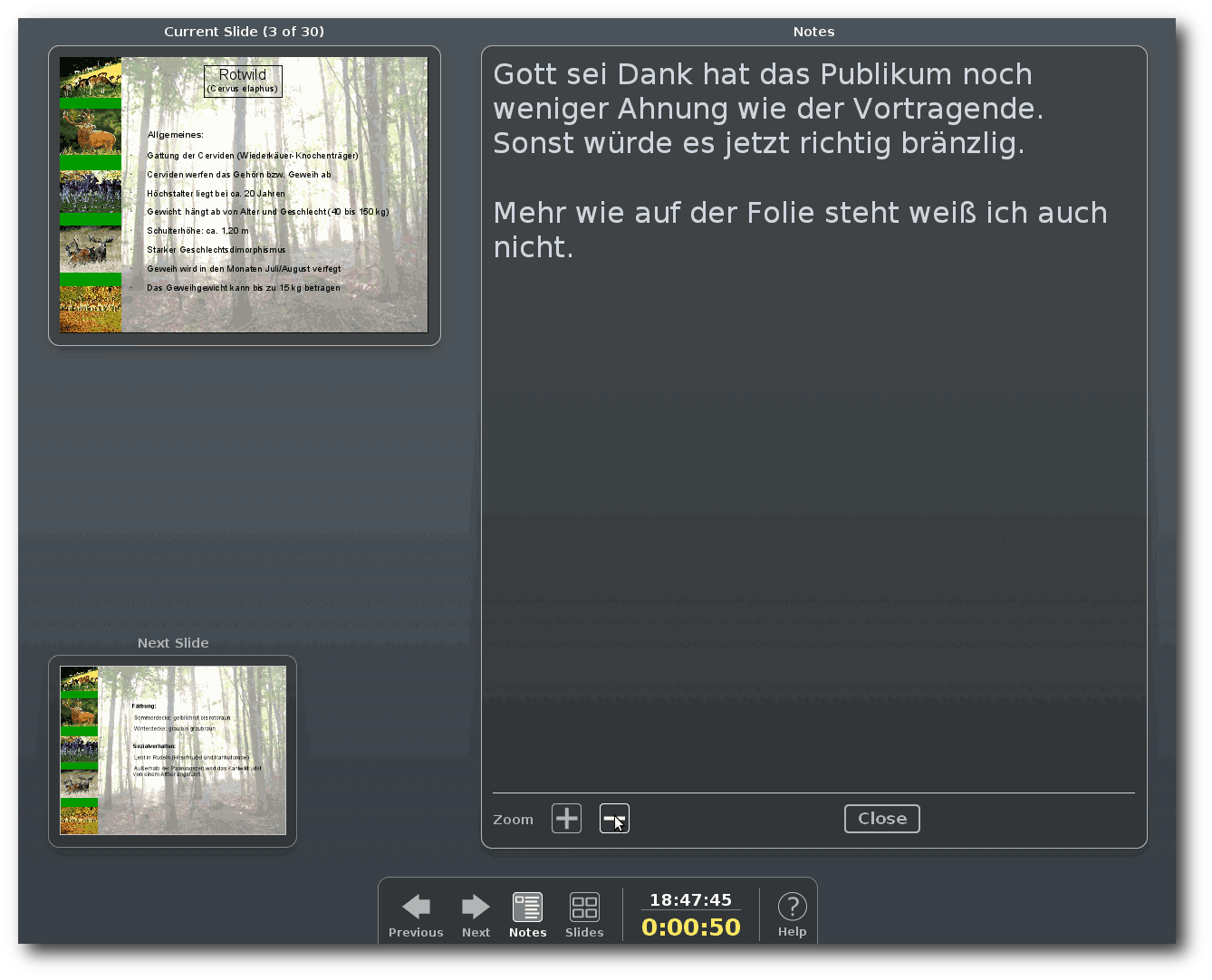

Erfahrungsbericht: OpenOffice.org 3.0

Keine Angst vor awk - ein Schnelleinstieg

Hardware

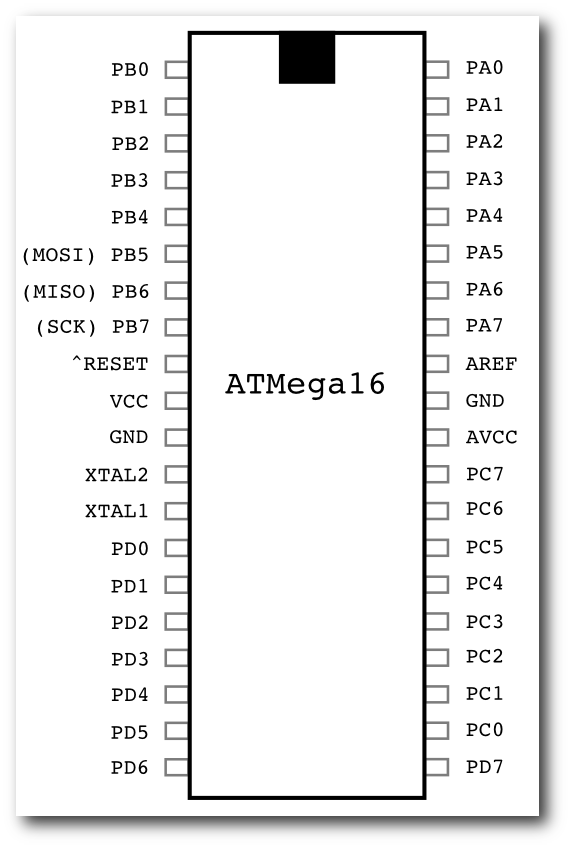

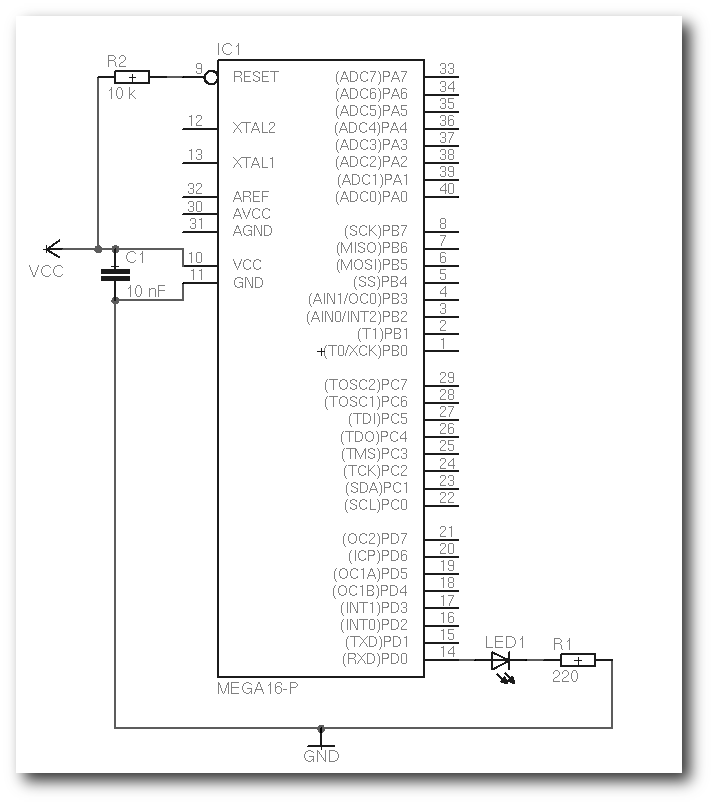

AVR-Mikrocontroller unter Linux

Community

ECDL/ICDL wagt sich an OpenOffice.org

Rezension: Just for Fun

Magazin

Editorial

Das Ende des Programmierwettbewerbs

Leserbriefe

Veranstaltungen

Konventionen

Vorschau

Impressum

Zum Index

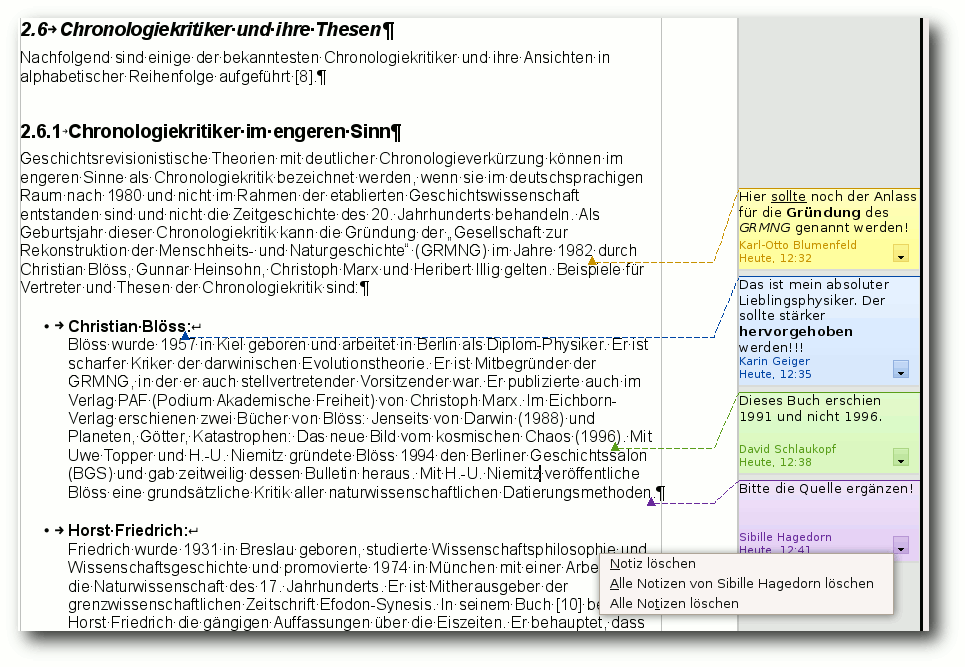

Endlich jugendfrei!

ja, Sie haben richtig gelesen, liebe Leser. freiesMagazin ist nun mit seinen Inhalten jugendfrei. Was ist passiert?

Letzten Monat hatte sich freiesMagazin offen gegen die geplante Internetzensur der Regierung ausgesprochen und nach wie vor stehen wir zur dort vertretenen Ansicht. Gut drei Wochen später sah sich freiesMagazin das erste Mal mit den Konsequenzen einer ähnlichen Sperre konfrontiert: Am 22. Mai 2009 mussten wir eine Sperrung unserer Domain freiesmagazin.de feststellen - gesperrt durch die Filtersoftware der Initiative Jugendschutzprogramm JusProg (Link). Nun ist dies eine Initiative und beileibe kein staatlicher Eingriff, dennoch waren wir für Nutzer des genannten Filterprogramms für einige Tage nicht erreichbar.

Über die Gründe für die Sperrung können wir nur spekulieren: Vielleicht sind wir wegen unserer klaren Haltung zu den öffentlich diskutierten Netzsperren unbequem aufgefallen? Auf alle Fälle hat es gereicht, dass die URL auf der Sperrliste des JusProg gelandet ist. „Standardmäßig gesperrt“ lautete somit am 22. Mai die Begründung auf der Seite der Initiative. Im Laufe des Abends des folgenden Sonntags erwirkten dann einige engagierte Leser eine Aufweichung der Sperre. Vielen Dank an dieser Stelle! Die Folge: freiesMagazin ist nun eine „Jugendseite“, also „jugendfrei“. Was dies aber wiederum bedeuten mag, bleibt vorerst ebenso unklar wie Gründe für die erste vollständige Sperrung.

Deshalb haben wir uns die Filtersoftware angesehen und den Versuch unternommen, im Ausschlussverfahren einige Vermutungen darüber anzustellen: Welche Inhalte muss ein Nutzer von JusProg explizit als unerwünscht im Webinterface des Programms anklicken, damit freiesMagazin blockiert wird? Aktiviert man folgende Kategorien der Filtersoftware, ist genau dies der Fall:

- Tabak-, Alkohol-, Drogenkonsum,

- Glücksspiel,

- Waffengebrauch oder

- Diskrimination,

- schlechte Vorbilder für Kinder oder aber

- Veröffentlichung kindheitsstörender Inhalte.

Offengestanden: Inhalte dieser Art haben wir bis zum heutigen Tag nicht veröffentlicht und ob Freie-Software-Aktivisten ein schlechtes Vorbild für unsere Kinder sind, sei dahingestellt. Auch von bösartigen Eastereggs auf freiesmagazin.de wissen wir nichts. Wissen Sie mehr, liebe Leser? Vielleicht ist auch das Wort „frei“ in freiesMagazin Stein des Anstoßes, denn Freiheit ist bei solchen Sperren ja eher kontraproduktiv.

Uns zeigt dieses Beispiel einmal mehr, wie viel blindes Vertrauen ein Nutzer solcher Filtersoftware in den nicht transparenten Entscheidungsprozess derjenigen investiert, die für die Auswahl der zu sperrenden Seiten zuständig sind - soviel wissen wir nach diesem praktischen Beispiel und sehen uns in unserer Haltung gegen Internetsperren bestärkt.

Das Ergebnis zeigt aber auch, was solche Sperrlisten nützen bzw. was sie anrichten können. Es werden harmlose Seiten gefiltert und als „böse“ eingestuft. Denn nicht nur die Gründe für die Sperre bleiben unklar: Da die Sperrliste nicht einsehbar ist, hat man auch keine Chance (bis auf Einzelabfragen) zu überprüfen, ob die eigene Webseite - in den Augen der JusProg - auch böse Inhalte bereithält.

Natürlich wollen wir hier nicht alleine die Fahne der gesperrten Seiten hochhalten, denn es hat auch zahlreiche andere Seiten getroffen, wie man bei F!XMBR (Link) und Telepolis (Link) nachlesen kann. Unter anderem hat es den Internetauftritt der taz, die Seite der Piratenpartei, den Law Blog und noch viele mehr erwischt. Interessant dabei ist, dass es sich dabei hauptsächlich um Zensurgegner oder zumindest zensurkritisch eingestellte Webseiten handelte. Wir fühlen uns also in bester Gesellschaft. Nach diesem Interview mit Mirko Drenger (Link), Vorstandsvorsitzender des Jugendschutzvereins JusProg, kann man die Aussage auf der Webseite, dass die Einträge „sorgfältig und nach bestem Wissen und Gewissen“ in das Programm aufgenommen werden, als reines Marketing-Geblubber abtun. Solange sich niemand beschwert, wird alles automatisch eingeordnet und ggf. gesperrt, was im Internet nicht schnell genug weglaufen kann.

Unter dem Strich haben wir also einen Vorgeschmack auf Zensurmaßnahmen bekommen - wenn auch im Kleinen. Daher an dieser Stelle noch einmal der Aufruf, sich an der Petition gegen Netzsperren (Link) zu beteiligen, die noch bis zum 17. Juni läuft, und mit allen (legalen und rechtlichen) Mitteln gegen eine Umsetzung zu kämpfen. Die Sperre durch die Internet-Provider ist dann nämlich nicht mehr so harmlos wie die Sperre irgendeines (Pseudo-)Jugendschutzprogrammes. Gerade mit Blick auf die 2. und 3. Lesung am 18. oder 19. Juni, und damit dem möglichen Beschluss des entsprechenden Gesetzes durch den Bundestag, hat man die Möglichkeit, seinen Wahlkreisabgeordneten noch einmal zum Thema zu befragen. Anhand einer kurzen Anleitung zeigt Markus Beckedahl auf netzpolitik.org (Link) wie man das am Besten anstellt.

All das zeigt, dass das rege Engagement der Netzgemeinschaft auch über die Grenzen des World Wide Web hinaus Wirkung hat, und uns bleibt so nicht nur die Hoffnung, dass das Gesetz in der aktuellen Form nicht beschlossen wird, womit zumindest ein Teilerfolg erzielt werden würde. Aber natürlich ist jede Form von Sperrung und Zensur ein Schritt in die falsche Richtung.

Sehen Sie das genauso? Oder sind Sie komplett anderer Meinung und sehen einen guten Sinn hinter den angedachten Zensurmaßnahmen? Dann können Sie uns dies ab sofort noch viel leichter mitteilen. Unter jedem Artikel - und auch unter dem Editorial - finden Sie einen Link zu der Kommentarfunktion auf unserer Webseite freiesmagazin.de. Ohne langwierige Anmeldung können Sie sich dann sofort zu Themen äußern, die Ihnen gut oder auch weniger gut gefallen haben. Denn: Über Verbesserungsvorschläge und Kommentare freuen wir uns immer.

In der Hoffnung, dass Sie regen Gebrauch von der neuen Funktion machen, wünschen wir Ihnen nun viel Spaß mit der neuen Ausgabe

Ihre freiesMagazin-Redaktion

Links

- http://jugendschutzprogramm.de/

- http://www.fixmbr.de/fxmbr-wider-dem-jugendschutz/

- http://www.heise.de/tp/r4/artikel/30/30391/1.html

- http://www.heise.de/tp/r4/artikel/30/30420/1.html

- https://epetitionen.bundestag.de/index.php?action=petition;sa=details;petition=3860

- http://netzpolitik.org/2009/kleines-how-to-kontaktiere-einen-abgeordneten/

Diesen Artikel kommentieren

Zum Index

von Thorsten Schmidt

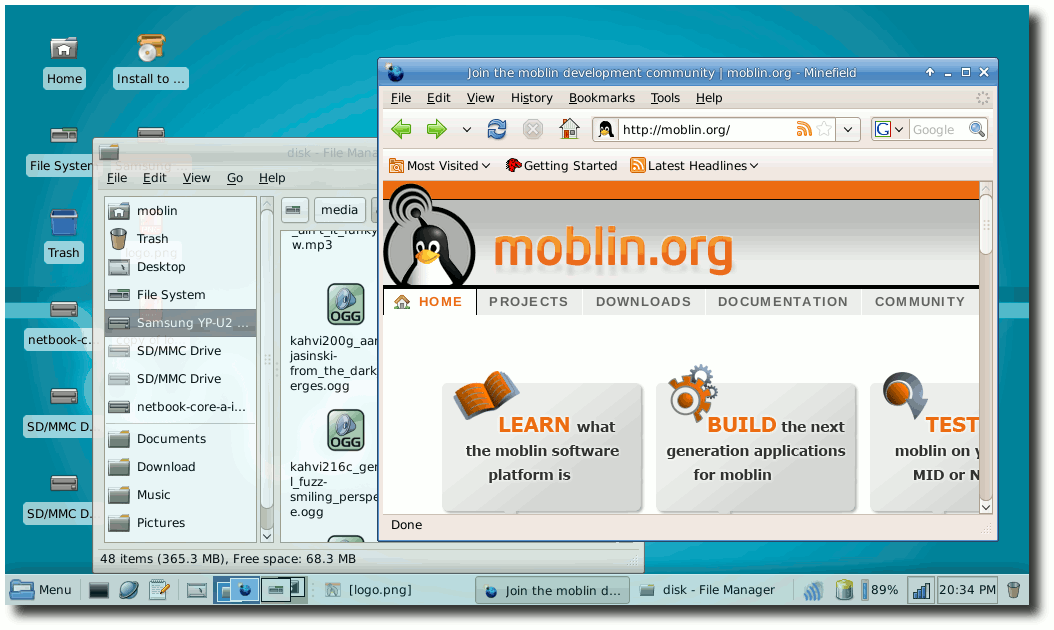

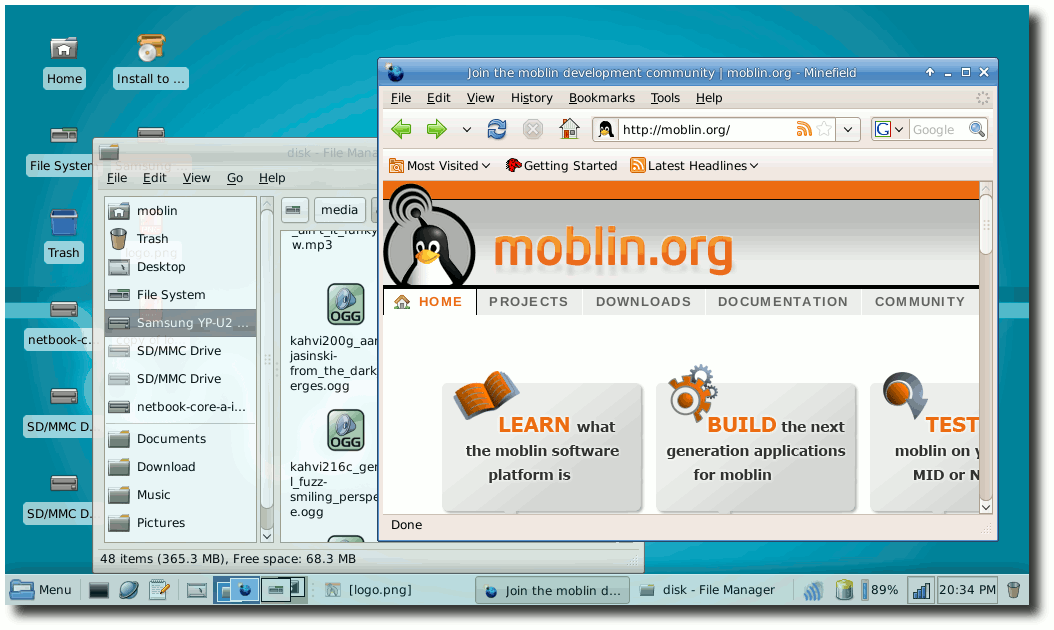

Linux-Distributionen für Netbooks und andere mobile Gefährten gibt es so einige. Mit der heute im Blickpunkt stehenden Distribution „Moblin“ (V2 Core Alpha) stellt sich eine weitere in diese Reihe - Zeit für einen prüfenden Blick.

Vorgeschichte

Moblin ist der jüngste Spross des Moblin-Projektes (Link). 2007 von Intel initiiert und jüngst der Linux Foundation übergeben (Link), soll das Open-Source-Projekt vor allem Softwarelösungen für „Mobile Internet Devices“ (MIDs) auf stromsparender Intel-Hardware (z. B. Atom-Prozessoren) entwickeln. Herausgekommen ist dabei - neben einigen anderen Projekten - die nun auf Fedora basierende Distribution Moblin. Zur Benutzerschnittstelle hin setzt Moblin auf die GNOME-Mobile-Plattform, erweitert um Funktionen aus Intels Open-Source-Technologien wie Clutter und GUPnP etc. Zurzeit mündet dieser Aufbau im Xfce-Desktop, was aber laut Release Notes nur eine Übergangslösung sein soll (Link).

Der Test

Als Testumgebung dient ein Acer Aspire One [A 110L] mit Solid-State-Drive (SSD) und einer SD-Karte als Speichererweiterung - ein typisches Netbook eben. Die Distribution kann man direkt auf der Seite des Moblin-Projektes (Link) herunterladen. Wie immer sei an dieser Stelle darauf hingewiesen, dass sich die Distribution noch im Alpha-Status befindet. Vor einem Einsatz als Produktivsystem sei also gewarnt. Nach dem Download wird das Image via Diskdump auf einen USB-Stick gebracht - und dann kann es schon losgehen.

Desktop

Auf dem Desktop angekommen präsentiert Moblin im Standardmodus Xfce (Version 4.6) als

Desktopumgebung. Die Oberfläche wirkt

aufgeräumt und lässt sich flüssig bedienen, nur ist in Sachen Tastaturlayout und Sprache zunächst Englisch die Voreinstellung. Nun gut, ein internationales Projekt braucht eine Verkehrssprache, was auf der Hand liegt. Das Tastaturlayout lässt sich dann aber über den Xfce-eigenen Keyboard-Editor ändern.

Mit Moblin die Antenne in den Wind halten.

Den Xfce-Desktop auf Deutsch umzustellen, ließ sich im Test jedoch nicht bewerkstelligen.

Offensichtlich fehlen hier noch die Po-Dateien. Selbst über das Paketmanagement (Yum) war diesbezüglich nichts zu holen.

Netzzugang, Web und E-Mail

Was man als Erstes von einer Netbook-Distribution verlangt, ist der unkomplizierte Zugang zum Internet, das heißt WLAN. Und siehe da: Der Connman (Linux Connection Manager, auch ein Moblin-Projekt (Link)), zeigt vorhandene WLAN-Netze an, darunter auch meins - Passwort eingegeben und verbunden. Einfach und problemlos. Der Chipsatz der Atheros-Karte (AR242X) wird unterstützt. Das wundert im

Nachhinein auch nicht, liest man sich die Ankündigung des Releases noch einmal genau durch (Link). Moblin (V2 Core Alpha) verlässt sich ja auch wagemutig auf Kernel 2.6.29rc7. (Die Unterstützung der Atheros-Karte sollte mit dem Modul ath5k seit Kernel 2.6.28 out-of-the-box funktionieren, wie unter Arch Linux ausprobiert.)

Als Webbrowser liefert Moblin Firefox in Version 3.0.6 aus. Ist man auf Kurzweil aus, lässt sich ein proprietäres Flashplugin in gewohnter Weise problemlos nachinstallieren. Im Ergebnis spielt der Flashplayer Videos dann auch ruckelfrei ab. Zurzeit diskutieren die Moblin-Entwickler auch, ob nicht Mozilla Fennec als zweiter Browser für MIDs mit Touchscreen in Frage kommt (Link).

In Sachen E-Mail bleibt nach der Installation erst einmal eine Lücke. Dies sollte sich aber über das Fedora-eigene Paketmanagement „Yum“ auf der Kommandozeile schnell lösen lassen - könnte

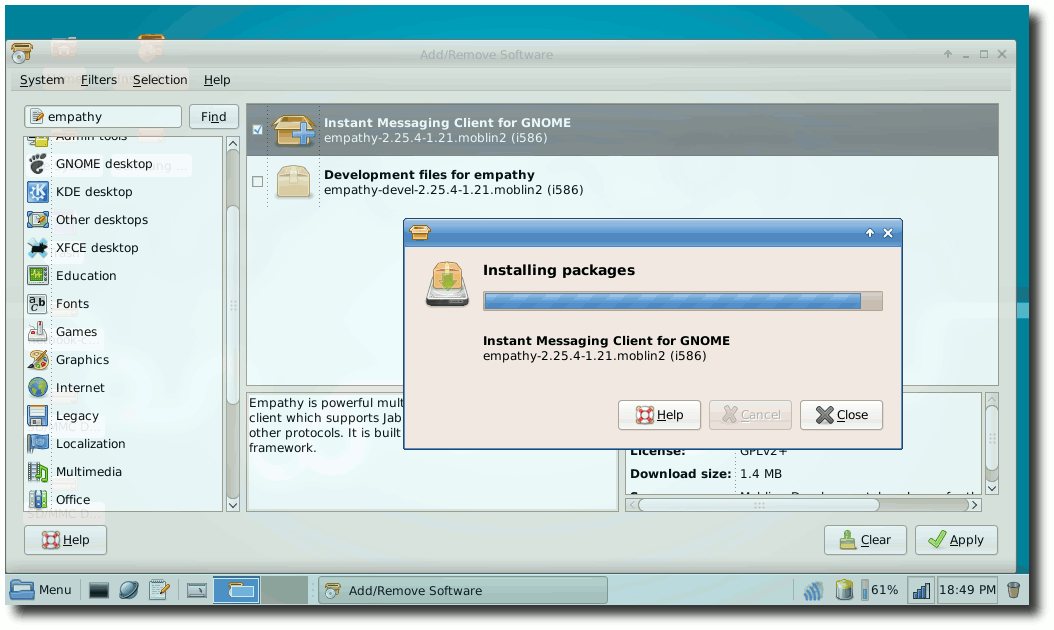

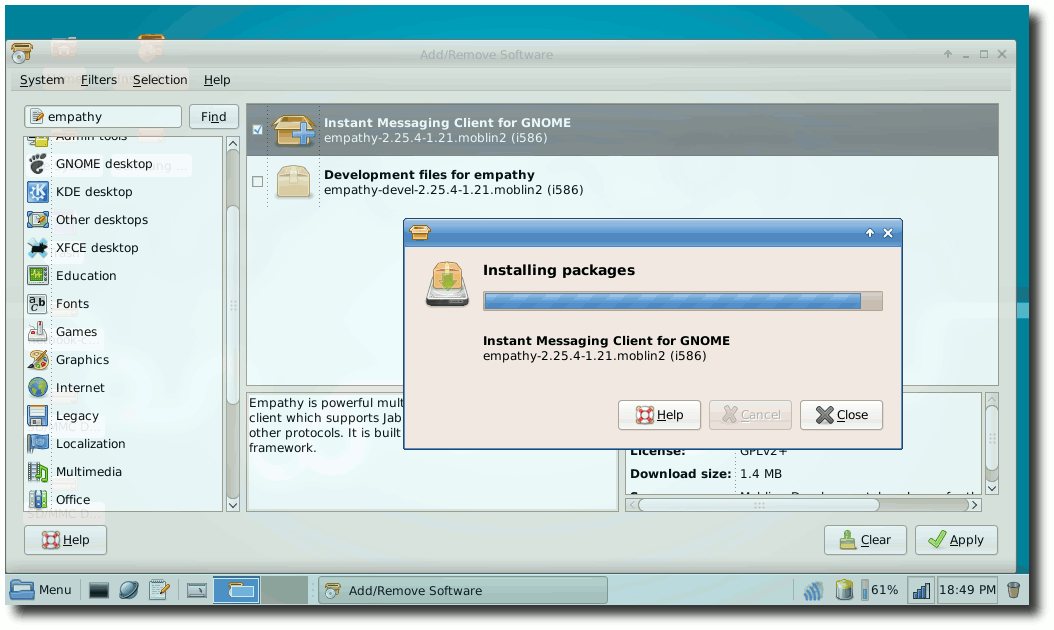

man denken. Diesbezüglich war aber nichts zu holen, also muss man andere Softwarequellen einbinden. Apropos „Paketmanagement“: Sollte man lieber auf ein grafisches Interface setzen, benutzt man unter Moblin Gpk-application. Die Bedienung von Gpk-application ist selbsterklärend und unproblematisch.

Gpk - das Frontend zur Paktetverwaltung.

Positiv überracht dürfen auch all diejenigen sein, zu deren Aufgaben der regelmäßige Einsatz

einer Webcam gehört, denn diese wurde anstandslos und out-of-the-box erkannt. Als GUI kommt hier Cheese (V. 2.25.91) zum Einsatz.

Für den Chat zwischendurch bringt Moblin den Pidgin-Nachfolger Empathy mit, den man über Gpk-application nachinstallieren muss. Damit ist auch für das Networking via Jabber etc. gesorgt.

Office und Co.

Natürlich will man dann und wann etwas niederschreiben - seien es Texte, Termine oder andere Notizen. Der mitgelieferte Softwareumfang - so viel kann man sagen - beläuft sich hier auf

zwei Dinge: Zum einen das „Personal Information Management“ Pimlico (Link), mit dem im Wesentlichen drei Programme zum Verwalten von Kontakten, Aufgaben und Terminen mitgebracht werden. Ein Import von ICS-Dateien für den Kalender (Link) lief reibungslos über die Bühne. Zum anderen bleibt einem für Notizen nur der Xfce-eigene „Mousepad-Editor“. Immerhin. Die schmale Auswahl an Software für den Office-Bereich ist vermutlich dem Umstand geschuldet, dass man darauf bedacht ist, das Moblin-Image während der Alpha-Phase mit rund 300 MB möglichst klein zu halten.

Unterhaltung und mehr

Über die schon genannten Programme hinaus liefert Moblin die in einer Standardinstallation von Xfce vorhandenen Programme mit: also vom Taschenrechner über den Application-Finder bis zu Thunar als Dateimanager und schließlich „Bulk Rename“, einem Werkzeug mit GUI zum Umbenennen mehrerer Dateien.

Externe Speichermedien

Das Aspire One [A 110L] kommt ja zu Recht mit zwei Slots für Kartenleser daher: auf der linken Seite die „Storage Expansion“ (oft für das Homeverzeichnis genutzt) und auf der rechten Seite der Multicardreader. Beide Karten in den Einschüben werden anstandslos erkannt und können sofort benutzt werden. Auch das automatische Erkennen und Einbinden von USB-Speichermedien funktioniert tadellos.

Sounds und Sondertasten

Die Soundkarte wird sofort erkannt, was auch kein Wunder ist: Verbaut ist ein Audio-Gerät von Intel (laut lspci: Intel Corporation 82801G High Definition Audio Controller rev 02). Zum Einsatz kommt dann das Alsa-Soundsystem. Auch das Hören von Audio über den Kopfhörer stellte kein Problem dar. Gleiches gilt für das oberhalb des Displays verbaute Mikrofon, mit dem man per Arecord ein paar Klänge aufnehmen konnte. Als einzige Möglichkeit, OGGs oder MP3s abzuspielen, bleibt einem erst einmal nur der von Haus aus mitgebrachte Totem Movie-Player. MP3s können zunächst aufgrund fehlender Codecs nicht abgespielt werden.

In Sachen Sondertasten sieht die Sache schon wieder anders aus: Wer das Acer Aspire One kennt, weiß um die zahlreichen Sondertasten. Und wer Moblin in dieser frühen Alpha-Version ausprobieren will, muss auf diese schon jetzt nicht verzichten.

Suspend und Pause

In Sachen Energiesparmodi (ACPI) ist man eigentlich gewöhnt unter Linux noch selbst Hand anlegen zu müssen. Nun darf man sich freuen, denn ein Suspend-to-RAM (S3) ist unter Moblin aus dem Stegreif zu haben. Falls mal eine Pause vonnöten sein sollte,

einfach über „Suspend“ abmelden und später (hoffentlich) wieder aufwachen ;).

Fazit

Für ein relativ junges Projekt macht die Distribution Moblin (V2 Core Alpha) einen guten Eindruck, gerade mit Blick auf ihre zukünftige Entwicklung. Zwar fehlt zurzeit hier und dort vielleicht noch das eine oder andere Programm, jedoch lässt sich dies vermutlich über ein Hinzufügen weiterer Softwarerepositorys lösen.

Ein halber Kritikpunkt sei an dieser Stelle angebracht: Dass Moblin mit dem Xfce-Desktop ausgeliefert wird, ist aufgrund der besonderen Anforderungen eines Netbooks keine gute Lösung. Zu schnell wird man des Touchpads überdrüssig, gerade wenn man auf GUI-Elementen herumklickt, die ja ursprünglich für einen Desktop-PC entwickelt worden sind. Auf einem 8.9-Zoll-Bildschirm ist dies auf Dauer anstrengend und müßig. Jedoch - und deshalb nur ein halber Kritikpunkt - ist man sich dessen innerhalb der Moblin-Community bewusst. Diskussionen und Projekte zum Thema „Userinterface“ werden geführt. Inwieweit greif- und klickbare Lösungen in den nächsten Monaten umgesetzt werden, bleibt abzuwarten. Bis dahin kann man ja schon einmal einen Vorgeschmack durch folgende Videos auf Moblin.org (Link) und auf Youtube (Link) bekommen.

Links

- http://moblin.org/

- http://www.linuxfoundation.org/news-media/announcements/2009/04/linux-foundation-host-moblin-project

- http://moblin.org/community/blogs/tshureih/2009/announcing-moblin-v2-core-alpha-release

- http://moblin.org/documentation/test-drive-moblin

- http://v1.moblin.org/projects/projects_connman.php

- http://moblin.org/community/blogs/tshureih/2009/announcing-moblin-v2-core-alpha-release

- http://moblin.org/projects/moblin-browser

- http://www.pimlico-project.org/

- http://de.wikipedia.org/wiki/ICalendar

- http://moblin.org/community/blogs/sabotage/2008/four-corners-plugin-signs-life

- http://www.youtube.com/watch?v=AYGp6iBmCyM

| Autoreninformation |

| Thorsten Schmidt

hat Spaß mit den mobilen Helferlein und blickt neugierig auf aktuelle Entwicklungen in Sachen Linux-Distributionen für Netbooks.

|

|

Diesen Artikel kommentieren

Zum Index

von Simon Bienlein

Als Ergänzung zum Artikel „Debian GNU/Linux 5.0 „Lenny“ - Der Zustand der Distribution“ (Link) soll im Folgenden darüber berichtet werden, wie man Debian Lenny mit einer Braillezeile (Link) installieren kann. Dies ermöglicht blinden Linux-Nutzern von Anfang an die Kontrolle über ihr neues Betriebssystem.

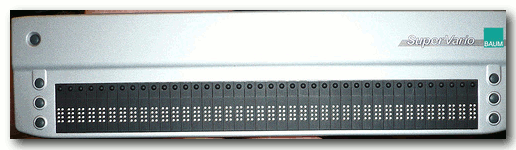

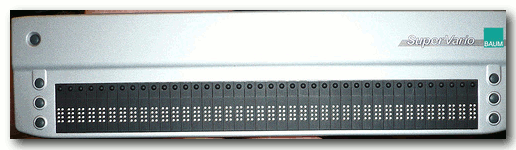

Die Braillezeile

Eine Braillezeile ist ein Ausgabemedium, das den Inhalt des Bildschirms in Brailleschrift ausgibt. Je nach Bauart können 20, 40 oder 80 Schriftzeichen angezeigt werden. Die Basis der Brailleschrift bilden sechs Punkte, die mit den Augen eines Würfels verglichen werden können: jeweils zwei Punkte oben, in der Mitte und unten. Die Punkte dieser „Grundform“ ruhen in Löchern und werden elektronisch angehoben und gesenkt.

Jede Kombination von gehobenen Stiften repräsentiert ein Zeichen. Die Braillezeile verwendet acht Punkte, da man nur so den erweiterten ASCII-Zeichensatz darstellen kann.

Eine mobile Braillezeile.

© hirnrinde (CC-BY-2.0)

Die Installation mit einer Braillezeile

Ein Installations-ISO-Image kann man am einfachsten via Browser oder Downloadmanager auf debian.org (Link) herunterladen und auf einen Rohling brennen. Dabei sollte man auf die Auswahl der richtigen Computerarchitektur achten. Für die meisten Anwender kommt wohl die i386-Architektur in Frage.

Die Zugänglichkeit von Debian 5.0 beginnt schon beim Start der Installations-CD, bei dem ein Piepton aus dem PC-Speaker akustisch darauf hinweist, dass das Bootmenü der CD angezeigt wird. Um den Installer mit einer Braillezeile verwenden zu können, ist es erforderlich, dem Kernel einen Bootparameter zu übergeben. Nach dem Signalton ist mit der Tabulatortaste die Zeile zur Eingabe der Bootparameter zu fokussieren.

Für die Brailleausgabe ist der Screenreader

BrlTTY (Link) zuständig. Wichtig: Man muss bei

der Eingabe des Bootparameters darauf achten, dass zu diesem Zeitpunkt die amerikanische Tastaturbelegung verwendet wird.

Das Gleichheitszeichen = befindet sich rechts neben der Taste ß und ist ohne Umschalttaste einzugeben. Außerdem sind die Tasten Y und Z vertauscht. Die Syntax des zuständigen Bootparameters lautet:

brltty=Treiber,Anschluss,Tabelle

Der Treiber bestimmt das Modell für die angeschlossene Braillezeile. Da USB-Braillezeilen von BrlTTY selbstständig erkannt werden, ist die Eingabe des zweistelligen Codes im Gegensatz zu seriell angeschlossenen Geräten nicht erforderlich. Der Parameter für den Anschluss ist auch nur bei seriell verbundenen Geräten notwendig, da USB-Anschlüsse standardmäßig abgesucht werden. Die gewünschte Brailletabelle wird ebenfalls mit einem zweistelligen Code festgelegt. Standardmäßig wird die amerikanische Brailleschrift verwendet, weshalb für den deutschen Sprachraum hier zwingend 'de' einzugeben ist. Für eine am USB-Anschluss angeschlossene Braillezeile wäre Folgendes einzugeben:

brltty=„de

Um zum Beispiel eine Braillezeile der Firma Handy Tech am ersten seriellen Anschluss zu betreiben, gibt man Folgendes ein:

brltty=ht,ttyS0,de

Eine Liste der unterstützten Braillezeilen und deren Steuercodes findet man im Kapitel „Driver Identification Codes“ der BrlTTY-Dokumentation (Link).

Hat man nun den entsprechenden Bootparameter eingegeben und mit der Eingabetaste bestätigt, wird der Startvorgang fortgesetzt. Die Installation wechselt automatisch in den Textmodus. Die einzelnen Schritte der Installation wurden in der Maiausgabe von freiesMagazin (Link) ausführlich beschrieben, weshalb hier nicht darauf eingegangen wird. Nur so viel sei angemerkt: Wenn man die Desktopumgebung installiert, wird der in GNOME enthaltene Screenreader (Orca) (Link) nicht automatisch installiert. Dies lässt sich aber nachträglich schnell nachholen.

Nach der Installation

Startet man Debian 5.0 nach der abgeschlossenen Installation, wird BrlTTY geladen und die Startmeldungen des Textmodus angezeigt. Beim Erscheinen des Anmeldebildschirms von gdm steht keine Brailleunterstützung zur Verfügung, da hier kein Screenreader lauffähig ist. Man kann sich allerdings im Blindflug anmelden, wenn man Benutzername und Kennwort jeweils mit der Eingabetaste bestätigt.

Den Screenreader Orca einrichten

Für die GNOME-Arbeitsumgebung steht der Screenreader Orca zur Verfügung, der seit GNOME 2.16 mit jeder veröffentlichten Version ausgeliefert wird. Für die Installation betritt man mit der Tastenkombination Strg + Alt + F1 die erste virtuelle Konsole und meldet sich als root an. Für den Screenreader ist das Paket gnome-orca zuständig, das mit folgendem Kommando installiert wird:

# aptitude install gnome-orca

Nun wechselt man mit der Tastenkombination Strg + Alt + F7 zurück zur grafischen Oberfläche und startet Orca: Alt + F2 bringt den Ausführen-Dialog in den Vordergrund. Mit dem Befehl orca wird der Screenreader gestartet. Da Orca zum ersten Mal startet, wird ein Einrichtungsassistent durchlaufen, der durch Tastatureingaben gesteuert wird. Hier legt man zum Beispiel fest, ob die Brailleunterstützung aktiviert werden soll oder ob das Tastaturecho der Sprachausgabe gewünscht wird.

Im GNOME-Desktop-Barrierefreiheitshandbuch (Link) findet man neben Informationen zur Arbeit mit Orca weitere Tipps zur Zugänglichkeit der GNOME-Arbeitsumgebung.

Fazit

Debian 5.0 „Lenny“ zeigt, dass eine Distribution schon ab der Installation zugänglich sein kann. Da die Arbeit im Bereich Barrierefreiheit doch sehr schnelllebig ist, fällt der Feature Freeze von Juli 2008 auch in diesem Bereich auf. Wer aktuellere Software verwenden möchte, kann sein System auf den Stand von Debian Testing bringen, das von vielen Anwendern für ein Desktopsystem verwendet wird.

Bevor man die mangelnde Aktualität von Lenny kritisiert, sollte man auch einen Blick zur Konkurrenz werfen: Ubuntu 9.04 ist als Live-CD zum unverbindlichen Ausprobieren der GNOME-Arbeitsumgebung zwar geeignet, weist dabei nach der Installation jedoch große Mängel auf. Obwohl Ubuntu über das spezielle Profil für blinde Anwender installiert wurde, funktioniert die Sprachausgabe nach der Installation nicht und der Screenreader Orca ist praktisch nicht benutzbar. Die Installation via Braillezeile und der Alternate-Install-CD ist nur möglich, wenn man neben dem Bootparameter für BrlTTY noch fb=false für die Deaktivierung des Framebuffers angibt. Allerdings wird anschließend BrlTTY nicht automatisch beim Booten gestartet und die Orca-Sprachausgabe steht auch

nicht zur Verfügung.

Links

- http://freiesmagazin.de/freiesMagazin-2009-05

- http://de.wikipedia.org/wiki/Braillezeile

- http://www.debian.org/CD/http-ftp/

- http://mielke.cc/brltty/

- http://mielke.cc/brltty/doc/Manual-BRLTTY/English/BRLTTY-11.html

- http://library.gnome.org/users/gnome-access-guide/stable/

- http://www.0d.be/debian/debian-gnome-2.26-status.html

| Autoreninformation |

| Simon Bienlein

betreibt die Internetseite „Linux für Blinde“ und berichtet dort über Tipps und Erfahrungen rund um Linux.

Besonders Linux-Neulingen soll der Einstieg erleichtert werden.

|

|

Diesen Artikel kommentieren

Zum Index

von Dirk Geschke

Dieser Artikel ist eine kleine Geschichte der Zeit und beleuchtet die Entwicklung von Linux, beziehungsweise das Geschehen, welches dazu geführt hat, dass Linus Torvalds auf Basis von Minix sein eigenes Betriebssystem schreiben konnte.

Redaktioneller Hinweis: Der Artikel „Die Vorgeschichte von Linux“ erschien erstmals bei Pro-Linux (Link).

Die Anfänge

Zeitliche Übersicht

Der eigentliche Beginn ist schwer zu definieren. Der Anfang könnte beim Abakus gesehen werden, der bereits etwa 2400 v. Chr. in Babylon erfunden wurde. Die erste urkundlich erwähnte Rechenmaschine wird Wilhem Schickard zugeschrieben. Diese wurde im Jahr 1623 in einem Brief an Johannes Keppler beschrieben.

- 1642

- Blaise Pascal erfindet den tragbaren Additor Pascaline. Sein Vater war Steuereintreiber.

- 1673

- Leibniz erfindet eine Rechenmaschine, die mit Hilfe von Zahnrädern multiplizieren kann.

- 1727

- Antonius Braun konstruiert eine Sprossenradrechenmaschine für den Wiener Hof.

- 1770

- Pfarrer und Erfinder Philipp Matthäus Hahn konstruiert eine Rechenmaschine in Dosenform mit konzentrisch angeordneten Zahnrädern, Staffelwalzen und einer zentralen Antriebskurbel.

- 1884

- Hollerith erfindet eine mechanische Rechenmaschine, die Lochkarten verwendet. Diese kam bei der Volkszählung 1890 zum Einsatz. Die Hardware kostete nur 750.000 Dollar, allerdings wurden die Lochkarten separat verkauft. (1880 hatte die Volkszählung zirka 5 Millionen Dollar gekostet.)

- 1900

- Charles Flint gründet die International Time Recording Company, die Uhren herstellte. Daraus wurde im Jahr ...

- 1901

- ... die Computing Scale Company of America. Sie stellte Waagen her, die gleich die Gebühren anzeigten.

- 1910

- Flint und Hollerith gründen Computing Tabulating Recording (CTR).

- 1912

- Thomas Watson (ehemals NCR) wird General Manager von CTR.

- 1919

- CTR konstruiert den ersten Listendrucker, der über Hollerith-Karten erstellte Informationen ausgeben kann. In diesem Jahr wird auch der elektrische Flip-Flop-Schalter erfunden.

- 1924

- CTR wird in International Business Machines Company (IBM) umbenannt.

- 1936

- Alan Turing veröffentlicht „On Computable Numbers, with an Application to the Entscheidungsproblem“, die daraus resultierende (theoretische) Turingmaschine ist in der Lage, jede durch einen Algorithmus lösbare Aufgabe zu lösen.

- 1937

- Konrad Zuse baut die mechanische Rechenmaschine Z1.

- 1941-1945

- Das Department of Defense der USA sponsert Computer-Projekte.

- 1945

- John von Neumann beschreibt in „A First Draft of a Report on the EDVAC“ (EDVAC = Electronic Discrete Variable Automatic Computer) eine Architektur für Computer, die im wesentlichen schon früher von Konrad Zuse verwendet wurde.

- 1952

- Ken Olson & Co vom MIT sowie IBM arbeiten an SAGE (Semi-Automatic Ground Environment), einem Computer für die Luftverteidigung.

- 1953

- Aufgrund der starken Bindung zu IBM muss Olson gehen. Olson will IBM mit den eigenen Waffen schlagen und gründet die Digital Equipment Corporation (DEC).

- 1959

- DEC präsentierte den ersten Prototyp: PDP-1 (Programmed Data Processor).

PDP

DEC präsentierte den ersten Prototyp PDP-1 (Programmed Data Processor) 1959. Die Eckdaten: 18 Bit, maximal 32 kB Speicher, Speicherzugriff 5 µs, 100.000 Rechenschritte pro Sekunde, 3500 Transistoren und 4300 Dioden. Es gab einen Editor, Macroassembler, ALGOL Compiler, einen Papierstreifenleser und eine IBM-Schreibmaschine für die Ausgabe. Davon wurden 53 Stück verkauft, der erste ging an Bolt, Beranek und Newman (BBN) (siehe Arpanet und TCP/IP).

Die Modelle PDP-2 (24 Bit) und PDP-3 (36 Bit) wurden nie gebaut, die PDP-4 hatte 18 Bit und floppte am Markt. Dabei war das Preis-Leistungs-Verhältnis eigentlich sehr gut. Sie hatte einen Assembler, Editor, Fortran und viele andere nützliche Programme installiert.

Die PDP-5 war ein 12-Bit-Frontend für die PDP-4. Das wird dann wohl als Recycling bezeichnet. PDP-6 war eine 36-Bit-Maschine und floppte ebenfalls - nur 32 Stück wurden verkauft. Die Modelle PDP-7, PDP-9 und PDP-15 waren 18-Bit-Nachfolger der PDP-4. Die PDP-8 war wieder ein 12-Bit-System und der Ursprung der Minicomputer-Revolution im Jahre 1965. Sie kostete schlappe 18.000 Dollar. Davon wurden dann zirka 50.000 Systeme verkauft. Die PDP-10 war wieder ein 36-Bit-Nachfolger der PDP-6, recht unspektakulär.

Die PDP-11 war schließlich das System, mit dem DEC zum Marktführer für Minicomputer wurde: Sie erschien 1970, hatte 16 Bit und verkaufte sich 250.000 Mal. Das war ein Computer, wie ihn sich Universitäten leisten konnten. Die PDP-11 legte die Basis für den Erfolg von Unix - und dabei ist bis hier hinsichtlich Unix noch nicht viel passiert.

CTSS

Bis Anfang der 60er Jahre liefen Programme im Batch-Modus: Die abzuarbeitenden Programme wurden meist auf Lochkarten gestanzt, im Rechenzentrum legte eine Operator genannte Person diese zur Bearbeitung im Computer ein. Die Programme liefen der Reihe nach für eine vorgegebene Zeit. Wurde diese Zeit überschritten, so wurde das Programm einfach beendet - unabhängig davon, ob es zu einem Ergebnis gekommen war oder nicht. Um auf Nummer sicher zu gehen, dass auch ein Ergebnis erzielt wurde, wurde meist mehr Rechenzeit beantragt, als notwendig war.

Die Folge war dann häufig, dass diese Programme nur in der Nacht laufen konnten, tagsüber liefen die kürzeren. Wenn nun ein Programmfehler auftrat, konnte darauf erst am nächsten Tag reagiert werden, es wurden dann neue Lochkarten gestanzt und diese zur Abarbeitung in der Nacht dem Operator im Rechenzentrum übergeben. Dies war aber auch die Zeit der Hacker (mit dem Begriff Hacker ist ein von Computern begeisterter Anwender gemeint (Link)), diese nutzten die freigewordenen Zeiten der Maschinen in der Nacht, um eigene Berechnungen anstellen zu können.

Das war natürlich eine langwierige und oft frustrierende Angelegenheit. Mit der Verbesserung der Hardware kam dann die Idee auf, ein Betriebssystem zu erstellen, das Jobs parallel abarbeiten kann: Time-Sharing oder neudeutsch Multitasking. Sogar interaktives Arbeiten sollte damit möglich sein: CTSS - Compatible Time-Sharing System. Es gab auch andere Systeme, aber das ist hier in dieser Linie das wichtigste, war es doch der Vorgänger von Multics. CTSS wurde auf einer IBM 7090, später 7094, am MIT (Massachusetts Institute of Technology) entwickelt. Es konnten mehrere Programme parallel laufen, diese konnten zum Teil auf Band ausgelagert werden. Es gab zwei Prozessor-Modi: Einen Supervisor-Modus (heute Kernel-Modus) und einen Userprogamm-Modus. Zwischen diesen beiden konnte automatisch gewechselt werden. Ein direkter Versuch, auf die Hardware zuzugreifen, führte zu einem illegal instruction Fehler und der Supervisor-Modus wurde aktiviert. Dieser konnte dann den gewünschten Systemzugriff realisieren.

Der Hauptspeicher konnte segmentiert werden. Hierdurch war es möglich, mehrere Programme parallel im Speicher zu halten. Das interaktive Arbeiten war über Terminals möglich. Diese waren zur damaligen Zeit eigentlich nur Schreibmaschinen. In dieser Zeit entstanden auch zahlreiche Anwendungen, die es heute noch in irgendeiner Form gibt:

- MAIL

- Da diese Systeme einen permanenten Speicher, zuerst ein Bandlaufwerk und später eine Festplatte, besaßen, begannen die Anwender Dateien anzulegen wie zum Beispiel TO_TOM. Der Anwender Tom wusste damit, dass für ihn eine Nachricht hinterlegt worden war. Da dies immer mehr Leute nutzten, entstand die Notwendigkeit, ein globales System zu entwickeln. Daraus entstand das MAIL-Programm.

- SHELL

- Da das System interaktiv genutzt werden konnte und häufig mehrere Programme nacheinander gestartet werden sollten, wurde etwas benötigt, womit das automatisiert werden konnte. Dabei musste unter anderem auf Ergebnisse der Programme richtig reagiert werden. Das Programm, das dies ermöglichte, war der Vorgänger der heutigen Shells: RUNCOM. Ein Tribut an diese Vorläufer-Shell sind die heutigen rc-Startskripte unter Unix (/etc/rc bei BSD, bzw. /etc/rc?.d/ bei SystemV-basierten Systemen).

- Textsatzsystem

- Das erste Textverarbeitungssystem (eigentlich Textsatzsystem) wurde unter CTSS entwickelt und hieß RUNOFF. Die heutigen Unix-Varianten heißen roff beziehungsweise nroff, groff, troff, ... Und es gibt sogar heute noch Bücher, die mit vi und troff erstellt wurden, beispielsweise das von Teer, Rich: Solaris Systems Programming, Prentice Hall, 2004.

Eine Bemerkung am Rande: Ken Thompson bekam für die Entwicklung von Unix kein Geld, wohl aber für die Entwicklung eines Textsatzsystems. Man kann sich leicht denken, was passierte: Er entwickelte Unix. Und als es an der Zeit war, ein Textsatzsystem zu präsentieren, erschuf er roff. Das ging dann natürlich erstaunlich schnell.

Es gab später am MIT AI-Lab (Artificial Intelligence) noch ein Time-Sharing-System: ITS - Incompatible Time-Sharing System. Der Name war eine Anspielung auf CTSS. Dieses System und Umfeld gilt als Kinderstube der Hacker. In dieser Umgebung wuchs auch Richard M. Stallman auf. Wem der Name nichts sagt: Stallman haben wir GNU zu verdanken sowie den Namen POSIX.

Multics

Multics, Multiplexed Information and Computing Service, war als ein Nachfolger von CTSS geplant. Drei Unternehmen taten sich 1965 für dieses Projekt zusammen: MIT (Project MAC), Bell Telephone Laboratories (BTL) und General Electric Company (GE).

Die Ziele von Multics waren hochgesteckt:

- Segmentierter Speicher

- Virtueller Speicher/Paging

- OS in der High-Level-Programmiersprache PL/1

- Multiprozessor-Unterstützung

- 7x24h Laufzeit

- zur Laufzeit konfigurierbar

- hochzuverlässiges Dateisystem

- bequem via Terminal bedienbar

- Unterstützung vieler Applikationen

- Unterstützung vieler Programmierumgebungen und Benutzerschnittstellen

Vieles davon wurde später Bestandteil von Unix und zahlreiche Ideen wurden verwendet, wie etwa das Schreiben des Kernels in einer Hochsprache. Ein großes Problem war die Programmiersprache PL/1: Sie war für das Multics-Projekt noch nicht verfügbar. In der Zwischenzeit wurde das Multics System Programmer's Manual (MSPM) geschrieben. Das Handbuch hatte über 3000 Seiten, die mehrfach überarbeitet wurden. Die Dokumentation war also nie ein Problem von Multics und Unix lebte später sehr gut davon.

Danach zog sich die Entwicklung aber noch immer hin - vermutlich lag es daran, dass drei große Firmen ein gemeinsames Projekt stemmten. 1968 drohte ARPA (Advanced Research Projects Agency), der größte Geldgeber des Projektes, die Mittel zu sperren. 1969 stieg dann BTL aus dem Projekt aus. Zu diesem Zeitpunkt lief Multics, allerdings nur mit ein bis zwei Benutzern. Ab dem dritten brach alles zusammen.

Die meisten sind der Meinung, dass Multics ein Fehlschlag war. Es gibt aber auch andere Meinungen dazu. Tatsache ist, dass am 30.10.2000 um 17:08 Uhr die Canadian National Defence in Halifax das letzte Multics-System abschaltete. Seit November 2007 ist Multics im Quellcode als Open Source verfügbar (Link).

Viele Ideen und Konzepte von Multics wurden später bei Unix wiederverwendet. Vielleicht wurde Unix auch nur ein Erfolg, weil hier ein paar Hobbyisten das Betriebssystem programmierten und nicht eine ganze Heerschar von Profis.

ARPA als größter Sponsor hat auch das Arpanet und damit das Internet geschaffen. Und wenn man es streng nimmt, dann haben wir den Russen das Internet zu verdanken. Aber das ist wieder ein Kapitel für sich.

Unix

Die Anfänge von Unix

Alles fing mit einem Computerspiel an: Space Travel. Ken Thompson hatte dieses Spiel unter Multics programmiert. Es simulierte die Bewegung von Planeten im Sonnensystem, man konnte mit einem Raumschiff umherfliegen, in Umlaufbahnen einschwenken und sogar auf Planeten landen (Link). Das Programm wurde dann in Fortran für das Betriebssystem GECOS umgeschrieben und lief auf einer GE 635. Allerdings war da die Grafik mehr als bescheiden und die CPU-Stunde kostete 75 Dollar. Das war natürlich damals mehr Geld als heute und wäre auch heute noch recht teuer.

Auf der Suche nach einer billigen Lösung fand Ken dann eine wenig genutzte PDP-7 mit erstklassigem Terminal-Display - der Computer wurde für ein Projekt angeschafft, aber der Projektleiter hatte die Abteilung gewechselt. Der Rest ist nahe liegend: Space Travel wurde in Assembler neu geschrieben, auf der GE 635 cross-compiliert und via Lochstreifen auf die PDP-7 transferiert. Der Spieltrieb brachte es dann mit sich, dass für die PDP-7 ein Dateisystem entwickelt wurde. Was noch immer fehlte, war ein Betriebssystem.

Zu dieser Zeit im Sommer 1969 fuhr Kens Frau für einen Monat mit ihrem ein Jahr alten Sohn zu seinen Eltern, die das Kind noch nicht gesehen hatten. In diesem einen Monat wurde dann der Rest des Betriebssystems installiert: Shell, Editor, Assembler, Utilities zum Kopieren, Drucken, Löschen und so weiter. Damit war die GE 635 nicht mehr notwendig.

Obwohl Ken Thompson und Dennis Ritchie im Multics-Projekt involviert waren, wollten sie nicht einfach ein neues, besseres Multics erstellen. Aber viele der Ideen und Eigenschaften, wie beispielsweise das interaktive Arbeiten, gefielen ihnen. Sie waren also sehr wohl von Multics beeinflusst. Aber sie wussten auch, dass sie nicht die Hardware dafür hatten, und wollten daher eigentlich etwas viel Simpleres erstellen.

Alles musste in Assembler programmiert werden, was ein wenig umständlich war. Ein gutes System musste laut Ken einen Fortran-Compiler haben (PL/1 war für sie nicht erhältlich). Also fingen sie an, einen zu schreiben. Allerdings entschieden sie sich dann anders und nach einem Tag hatten sie B. Dies war eine abgespeckte Version von BCPL (Basic Combined Programming Language). Es war kein wirklicher Compiler, sondern er übersetzte die Sprache in Bytecode (ähnlich wie Java es heutzutage macht). Dieser Compiler stieß aber immer an die Grenzen des Speichers. Daher musste ein neuer, besserer Computer her.

1970 entstand dann in Anspielung auf Multics der Name Unics (UNiplexed Information and Computing Service). Im Laufe der Zeit wurde dann aus Unics das heute bekannte Unix - was sprachlich ziemlich gleich klingt. Geld für einen besseren Computer, damit Unix weiterentwickelt werden konnte, gab es allerdings bei BTL nicht. Wohl aber gab es Geld für den Kauf einer PDP-11 mit dem Ziel, ein Textsatzsystem zu erstellen. Den Rest kann man sich nun denken.

Am Anfang arbeiteten vier Leute an Unix: Ken Thompson, Dennis Ritchie, Malcom Douglas McIlroy und Joseph F. Ossanna. Das Paradoxe dabei ist, dass die Unix-Entwicklung nur wegen eines Textsatzsystems (indirekt) finanziert wurde. Der Erfolg der ersten Unix-Computer basierte aber genau auf dieser Anwendung. Und dabei war das lediglich eine Portierung von RUNOFF alias roff.

Die nächsten Jahre standen im Zeichen der Weiterentwicklung des Betriebssystems. Dennis Ritchie schuf die Programmiersprache C. Nach anfänglichen Problemen - es gab noch keine Datentyp-Strukturen - wurde der Unix-Kernel komplett in C neu geschrieben. Das war ein riesiger Schritt in Richtung Portierbarkeit: Sobald der C-Compiler in der Lage war, den richtigen Code zu erstellen, konnte das meiste einfach wiederverwendet werden. (Es war kennzeichnend für die damalige Zeit, dass Software nur speziell für einen Computertyp erstellt wurde, der Gedanke an Portierbarkeit existierte noch nicht.)

Die Verbreitung von Unix

Wesentliche Entwicklungen waren das Neuschreiben des Kernels in C. Dies machte die Portierbarkeit deutlich leichter. Aber auch die von McIlroy vorgeschlagenen Pipes wurden implementiert. Das war eine der größten Leistungen, obwohl es nur eine kleine Änderung war. Aber zu diesem Zeitpunkt gab es nur die Ausgabeumleitung in eine Datei. Der umgekehrte Weg, anstelle der Standard-Eingabe aus einer Datei zu lesen oder die Ausgabe eines anderen Programms dafür zu verwenden, war noch nicht möglich. Pipes machten aber gerade dies, sie nahmen die Ausgabe des ersten Programms und verwendeten sie als Eingabe für das nächste Programm.

Das führte dann recht früh zu der Unix-Philosophie: Schreibe Programme, die ...

- ... genau eine Sache machen, diese aber gut.

- ... zusammenarbeiten.

- ... Textströme bearbeiten, denn das ist eine universelle Schnittstelle.

Auf diese Weise konnten nun viele kleine Programme einfach wie in einem Baukasten miteinander verbunden werden. In der Folge konzentrierten sich die Entwickler darauf, kleine Programme zu schreiben, die nur für einen Zweck gedacht und optimiert waren. Diese ließen sich dann leicht kombinieren.

Es gab aber noch ein großes Problem bei AT & T. In einem Antitrust-Urteil von 1956 wurde AT & T auferlegt, sich von jedem Geschäftsfeld, außer Kommunikationsdiensten, fernzuhalten. Es gab nur wenige Ausnahmen hierzu, etwa Experimente zum Zweck des Tests oder der Entwicklung neuer Kommunikationsdienste.

Klar ist, dass 1956 weder Computer noch Software erwähnt wurden. Das machte die Unix-Entwicklung außerhalb von AT & T, beziehungsweise BTL, schwierig. Eine weitere Auflage war, dass AT & T möglichen Konkurrenten Zugang zu Patenten gewähren musste.

Jetzt wird es spannend: Die Zusammenarbeit mit GE und MIT, um Multics zu schaffen, fiel in die Kategorie Forschung. Die Entwicklung und Verwendung von Unix innerhalb von AT & T stellte auch kein Problem dar. Aber ein Symposium, bei dem Ken Thompson Unix vorgestellt hatte (ACM Symposium on Operating Systems Principles, 15. bis 17. Oktober 1973), und die spätere Publikation des Textes, führte zu einem Ansturm von Anfragen nach diesem System. Diese Anfragen kamen aber von Organisationen und Firmen, die nichts mit AT & T, BTL oder Western Electric zu tun hatten. Western Electric war wie AT & T in dem Antitrust-Verfahren wegen der marktbeherrschenden Stellung verurteilt worden. AT & T und Western Electric gehörten jeweils 50 Prozent von BTL.

Die Auflage, Lizenzen von Patenten zu veräußern, führte dazu, dass, laut Einschätzung der Juristen, bei AT & T auch Unix-Lizenzen verkauft werden mussten. Das hieß, AT & T verkaufte Unix-Lizenzen und verteilte Unix hauptsächlich an Universitäten, da sie früher schon viel mit Universitäten zusammen gearbeitet hatten. Das Antitrust-Urteil bewirkte aber, dass sie selber auf diesem Gebiet nicht aktiv werden durften.

Andrew Tanenbaum, der Entwickler von Minix, fasste das Verhalten von BTL einmal so zusammen:

- no advertising

- no support

- no bug fixes

- payment in advance

Die Folge war, dass Unix weiter verbreitet und verwendet wurde. Im Laufe der Zeit entwickelten einige Lizenznehmer eigene Erweiterungen und Verbesserungen oder portierten Unix auf Hardware, die es bei BTL nicht gab. Damit entstanden dann eigenständige Unix-Versionen von anderen Anbietern. Aber allen war eines gemein: Um die anderen Varianten verwenden zu können, musste dennoch bei AT & T eine Lizenz gekauft werden. Die erste Nicht-AT & T-Variante war BSD von der Computer Science Research Group (CSRG) der Universität von Berkeley.

BSD

Eine der ersten Unix-Installationen außerhalb von BTL war in Berkeley (University of California at Berkeley, UCB). Hier gab es aber ein Problem: Die Mathematiker und Statistiker wollten lieber das Time-Sharing-System von DEC (RSTS, Resource Sharing Time-Sharing System) auf der Maschine laufen lassen. Die Informatiker hingegen bevorzugten Unix. Der Kompromiss bestand darin, dass acht Stunden Unix lief und danach 16 Stunden RSTS. Um das Chaos zu steigern, wurden die Uhrzeiten rotiert: Mal lief Unix von 8 bis 16 Uhr, am nächsten Tag dann von 16 Uhr bis Mitternacht und am dritten Tag von Mitternacht bis 8 Uhr. Trotz dieser seltsamen Zeiten zogen es die Informatikstudenten vor, ihre Projekte unter Unix laufen zu lassen.

Die Professoren Eugene Wong und Michael Stonebraker waren durch diese Einschränkungen der Batch-Umgebung (RSTS) so sehr behindert, dass sie ihr INGRES-Datenbankprojekt als eines der ersten auf das Unix-System portiert hatten. Nebenbei sei erwähnt, dass PostgreSQL von diesem Projekt abstammt. Durch die Zeitbeschränkungen waren sie so verärgert, dass sie die Gelder für eine eigene PDP-11/45 auftrieben, und kurz darauf wurde die erste Distribution von INGRES verteilt. Diese Datenbank half der UCB, einen sehr guten Ruf für die Erstellung von Software zu erlangen.

Anfang 1977 erschien dann die Berkeley Software Distribution. Sie wurde von William Nelson Joy, genannt Bill Joy, herausgebracht. Joy gilt als eine Triebfeder für die Entwicklung von BSD. Er verließ Berkeley, als er zusammen mit Scott McNealy, Vinod Khosla und Andreas Bechtolsheim die Firma Sun gründete. Dort entwickelte er zuerst das SunOS und später Solaris. Er war auch einer der wenigen, die mit Unix richtig reich wurden.

Bestandteile der ersten Distributionen waren unter anderem ein Pascal-Compiler und der von Bill Joy erstellte Editor ex, ein Zeileneditor, den es auch heute noch unter Unix gibt. Als die ersten Terminals mit adressierbarem Cursor erschienen, war es Joy, der vi schrieb. Der Editor war eine Erweiterung von ex, mit dem der ganze Text bei der Bearbeitung gesehen wurde. Daher ergab sich der Name als die Kurzform von visual mode. Dieser Editor ist auch heute noch der Editor unter Unix. Mit ihm ist es möglich, mehr als nur eine Zeile zu sehen und zu editieren. Da aber die alten Terminals noch weiter verwendet wurden, die Leute jedoch mit vi arbeiten wollten, schrieb er ein Programm, dass den Terminal-Bildschirm jedes mal neu aufbaute: termcap.

1978 wurde dann dank dem Feedback vieler Anwender - im Gegensatz zur BTL durfte Berkeley darauf reagieren - die Distribution erneuert. Das war dann die Second Berkeley Software Distribution oder kurz 2BSD.

Spannend wurde es, als die UCB sich 1978 eine VAX anschaffte. UCB bestellte sie ohne Betriebssystem, obwohl eine VAX eigentlich mit VMS verkauft wurde. Das verwirrte DEC ein wenig. Die Unix-Version für die VAX hatte allerdings einige Beschränkungen, die nicht von der Hardware vorgegeben waren. Zum Beispiel konnte ein Prozess nur im Speicher oder nur im Swap existieren. Hier wurde dann das erste Virtual-Memory-System für Unix erstellt. Bald darauf folgte die komplette Portierung von 2BSD auf die VAX, im Dezember 1979 erschien 3BSD.

1980 erschienen dann 4BSD und das nächste Unix-Derivat: Xenix von Microsoft - sie versuchten sich erst an Unix und fielen damals schon dadurch auf, dass sie zu anderen Systemen inkompatibel waren. Die Aussage ist aber nur teilweise korrekt. Xenix entstand aus einer früheren Unix-Version als die anderen Unix-Varianten. Mittlerweile hatten sich aber diverse Schnittstellen im Original-Unix geändert. Dadurch fiel Xenix dann im Vergleich zu den anderen Derivaten hinsichtlich Kompatibilität aus dem Rahmen. Interessanterweise vermarkteten Microsoft ihre Unix-Version nicht direkt, sondern vertrieben sie über die Firma SCO, Santa Cruz Operation. Letztere sorgte in jüngster Zeit für viel Wirbel um die Unix-Rechte.

4BSD war von DARPA (Defense Advanced Research Projects Agency, das Defense wurde später gestrichen (Link)) mit dem Ziel gesponsert worden, Computer an verschiedenen Standorten zu vernetzen.

AT & T

AT & T realisierte recht bald, dass mit Unix Geld verdient werden könnte. Mit Version 7 änderte es daher die Lizenz. Diese untersagte es fortan, den Quellcode von Unix zu studieren. Damit wurden viele Unix-Kurse an den Universitäten recht abrupt beendet. Andrew Tanenbaums Lösung war es, ein Unix-kompatibles Betriebssystem von Grund auf neu zu schreiben, das keine einzige Zeile AT & T-Code enthält, er nannte es Minix.

Im Jahre 1982 wurde dann das Antitrust-Urteil modifiziert. Nach langem juristischen Hin und Her kam der Vorschlag, die operativen Unternehmen von AT & T abzuspalten (BabyBells - in Anlehnung daran wurde im Zusammenhang mit dem Antitrust-Verfahren gegen Microsoft und einer möglichen Aufsplittung von BabyBills gesprochen.)

BTL wurde abgespalten und in AT & T Bell Laboratories umbenannt. AT & T war es nun erlaubt, ins Hardware- und Software-Geschäft einzusteigen. In diesem Zusammenhang änderte das Unternehmen auch die Benennung der Versionen: Hießen die Versionen bislang Version 1 bis 7 (V1-V7), so hieß die erste öffentliche Version von AT & T nun System III. Version IV war nur intern gebräuchlich und System V erschien dann 1983. Das macht dann wiederum die Verwirrung perfekt, es gab zu System V noch einzelne Releases. Die Ähnlichkeit mit V und der römischen 5 sorgte dann noch für zusätzliches Chaos. System III war die erste Unix-Version, die nicht von BTL stammte. Zu dieser Zeit entstanden auch SunOS, HP-UX und Ultrix.

Weiterentwicklung von BSD

4.1BSD war eigentlich nur eine leistungsoptimierte Version von 4BSD. Gravierende Neuerungen brachte erst 4.2BSD mit sich: TCP/IP. Diese Version sollte eigentlich 5BSD heißen. Aber AT & T brachte die Version System V heraus und

hatte Angst vor Verwechselungen. Daher ist 5BSD nie erschienen.

TCP/IP war eines der von DARPA gesponserten Projekte. Eigentlich sollte hier eine Version von BBN (Bolt, Beranek, Newman) zum Einsatz kommen. Diese schaffte aber nur 56 Kb/s bei 100 Prozent CPU-Last. Zu dieser Zeit kam jedoch das Ethernet auf, es waren theoretisch also deutlich höhere Übertragungsraten möglich.

Bill Joy optimierte sowohl das Protokoll als auch die Implementierung. Seine Vision war, dass dieses Protokoll nicht nur für DARPA nützlich sei. Er schaffte mit seiner Version eine Übertragungsrate von 700 Kb/s. Es gab dann noch einen kleinen Disput: BBN hatte eine überarbeitete Version von TCP/IP, aber Bill Joy weigerte sich, diese zu implementieren. Der Streit zog sich über Jahre hin und die Berkeley-Version gewann. Dennis Ritchie sagte dazu (das DARPA-Komitee traf sich alle sechs Monate und diskutierte über die Vorgänge innerhalb des Projektes): „Every six months we'd say, use the BBN version, and Bill would say no.“

Man muss wohl manchmal nur hartnäckig sein. Immerhin genießt BSD noch heute einen sehr guten Ruf, was den Netzwerkbereich betrifft.

Aus dieser Zeit stammen auch die Berkeley-r-Tools: rlogin, rsh, rcp. Diese sollten es ermöglichen, mit einem entfernten Computer genauso zu arbeiten wie mit dem lokalen. Und noch etwas stammte aus dieser Zeit in Berkeley: Eric Allman schuf sendmail.

AT & T, BSD und Copyrights

1988 erwarb AT & T 20 Prozent der Anteile an Sun Microsystems. Die Folge war, dass von SunOS BSD-Features in das klassische Unix eingebracht wurden. Damit entstand System V Release 4, beziehungsweise SVR4.

1990 wurde das Unix-Geschäft von AT & T ausgegliedert: Unix System Labs (USL) war nun für die Vermarktung von Unix zuständig. Die klassischen AT & T Bell Laboratories widmeten sich nun anderen Softwareprojekten. Ein Projekt war Plan 9, aber das ist eine andere, lange Geschichte.

AT & T lebte bis zu dieser Zeit sehr gut von den Lizenzen: Jeder, der ein Unix einsetzte, egal von welcher Firma, musste eine Lizenz von AT & T vorweisen. Auf der anderen Seite entfernte sich BSD immer mehr von dem alten AT & T-Code, der Anteil an AT & T-Code in BSD nahm beständig ab.

NET1 erschien in Berkeley. Es war eine Untermenge von BSD, aber komplett ohne Lizenz. NET1 hatte das klassische BSD-Copyright für die Sourcen und es war erlaubt, diese weiterzuverbreiten. 1991 erschien dann NET2. Diese Version enthielt bis auf sechs Kernel-Dateien keinen AT & T-Code mehr. Was dann folgte, war naheliegend: Die letzten sechs Dateien wurden vom AT & T Code befreit, es entstanden auch Versionen für den jetzt verfügbaren Intel-386-Prozessor.

Darauf folgten mehrere Ereignisse:

- 386/BSD von Bill Jolitz erschien.

- BSDI (Berkeley Software Design, Incorporated) wurde gegründet und vertrieb eine kommerzielle Version.

- Da Jolitz keine Zeit mehr hatte, alle Korrekturen und Feature-Wünsche einzuarbeiten, bildete sich eine Gruppe, die sich NetBSD nannte und diese Arbeit übernehmen wollte.

- NetBSD hatte sich Portabilität auf die Fahnen geschrieben: Sie wollten BSD auf möglichst viele Plattformen portieren.

- FreeBSD wurde kurze Zeit später gegründet, sie hatten den Fokus auf die PC-Sparte.

- Mitte der 90er Jahre entstand OpenBSD als Ableger von NetBSD. Der Fokus lag auf einem sehr sicheren Betriebssystem (Link). Theo de Raadt war Entwickler von NetBSD und wurde aus dem Core-Team ausgeschlossen.

Das besondere Ereignis jedoch war, dass USL BSDI auf Copyright-Verletzung verklagte. Diese Klage wurde 1993 außergerichtlich beigelegt, nachdem auch im USL-Code Teile von BSD gefunden wurden. Aber bis zur Beendigung der Klage waren keinerlei Unix-Quellen frei erhältlich. Dies ist ein wichtiger Grund dafür, dass Linux überhaupt entstehen konnte: Wäre das 386/BSD frei verfügbar gewesen, hätte Linus Torvalds laut eigenen Angaben wohl niemals Linux entwickelt. Wer sich nun wundert: 1991 entstand die erste Version von Linux, die Copyright-Klage war aber erst 1993 beendet. Warum Linus hier nicht bereits BSD für den PC verwendete, hat eine einfache Erklärung: Linus wusste zu diesem Zeitpunkt noch nichts von einer BSD-Version für den 386er.

Damit hätten wir nun den einen Zweig der Geschichte beisammen: Die Basis für die Entstehung von Linux war das Fehlen einer freien Unix-Variante (für den PC). Es gab zwar Minix und Linus arbeitete auch damit, aber das Betriebssystem hatte seine Probleme. Insbesondere war Minix für Forschung und Lehre gedacht, nicht für den produktiven Einsatz. Daher fehlten viele sinnvolle Funktionen, die nur mühselig nachträglich hinzugefügt werden konnten. Die Lizenzbedingungen von Minix untersagten das Verteilen von modifizierten Versionen und jeder musste neue Funktionen, die von anderen Anwendern bereitgestellt wurden, via Patches einspielen.

ARPA, Arpanet, Internet

Alles fing mit dem internationalen geophysikalischen Jahr 1957 an (aufgrund einer internationalen Abmachung ging das International Geophysical Year vom 1. Juli 1957 bis zum 31. Dezember 1958): In diesem Jahr sollten unter anderem in der oberen Atmosphäre Messungen während intensiver Sonnenaktivitäten durchgeführt werden. US-Präsident Eisenhower kündigte 1955 an, dass die USA einen kleinen Satelliten in den Orbit bringen wollten. Der Kreml kündigte im Gegenzug an, dieses auch erreichen zu wollen.

Die Amerikaner planten dafür eine neue, dreistufige Rakete. Die Sowjetunion war da pragmatischer mit einem zweistufigen System: Sie hatte einfach vier konventionelle militärische Raketen zur ersten Stufe zusammengebunden, eine fünfte stellte die zweite Stufe dar. Am 4. Oktober 1957 schickte die UdSSR Sputnik 1 (Sputnik bedeutet Weggefährte) in den Erdorbit. Das Besondere war dabei lediglich die Existenz von Sputnik 1 im Weltall, der Satellit selber hatte eigentlich keine nennenswerte Funktion außer dem Senden eines periodischen Signals. Man kann es aber ahnen: Das war ein Schock für die Amerikaner. Sie hatten das Gefühl, über Nacht die technologische Überlegenheit verloren zu haben, die sie seit der Atombombe hatten.

Neben der rein technischen Leistung, einen Satelliten in den Orbit zu schießen kam noch ein anderer Aspekt zum Tragen. Sowohl die USA als auch die UdSSR waren im Besitz von Atomsprengköpfen. Während Sputnik 1 bereits 83,6 kg in die Umlaufbahn befördern konnte, war Sputnik 2, mit welcher der Hund Laika in den Weltraum befördert wurde, in der Lage, 508,3 kg zu transportieren. Sputnik 2 startete nur einen Monat später am 3. November 1957. Damit war dann offensichtlich, dass die UdSSR in der Lage waren, Atomsprengköpfe bis zu den USA zu transportieren.

Der erste amerikanische Satellit wurde mit Explorer 1 erst am 1. Februar 1958 gestartet, also deutlich später. Die Nutzlast von lediglich 13,97 kg macht deutlich, wie weit die USA hinter den Fähigkeiten der UdSSR hinterherhinkten. Zusammen mit der atomaren Bedrohung, die aufgrund der Tragfähigkeit der Raketen nun eine besondere Bedeutung hatte, wird offensichtlich, wie tief der Schock sitzen musste.

Als direkte Reaktion auf diesen Rückschlag gründeten die USA die Advanced Research Projects Agency (ARPA) innerhalb des Verteidigungsministeriums. Aufgabe dieses Projektes war es, die neuesten Technologien in die Verteidigung der USA einzubringen und vor allem zu vermeiden, dass die USA wieder so überrascht würde, wie durch Sputnik 1. Ideen für ARPA gab es schon viel früher, wie es zum Beispiel in iX 1/2008 (Link) erläutert wird. Die Finanzierung für die Bildung dieser Organisation wurde aber erst mit dem Sputnik-Schock möglich. So gesehen haben wir alles Weitere den Sowjets zu verdanken.

ARPA wurde folglich die koordinierende technologische Denkfabrik, die dem Department of Defense, also dem Verteidigungsministerium, unterstand, wobei der Leiter durchaus nicht dem Militär angehören musste. Diese Institution war mit üppigen finanziellen Mitteln ausgestattet. Sie finanzierte hunderte von Wissenschaftlern in diversen Projekten, ohne selber aktiv welche zu beschäftigen. Ein besonderes Interesse bestand dann darin, die verteilten Forschungseinrichtungen miteinander kommunizieren zu lassen, insbesondere die Computer zu vernetzen. Zudem waren Computer teuer und sehr unterschiedlich. Durch die Vernetzung könnten andere Systeme mit anderen Programmen verwendet und so die Ressourcen effektiver genutzt werden.

1962 rief ARPA dann ein Computer-Forschungsprogramm unter Leitung von Joseph Carl Robnett Licklider ins Leben. Dieser hatte die Vision, dass alle Computer vernetzt sein würden und jeder zu diesem Netz Zugang habe. Lawrence Roberts wurde mit dem Auftrag betraut, ein solches Netzwerk aufzubauen.

Leonard Kleinrock, den Roberts noch von der Universität kannte, entwickelte die Idee, die Informationen in Pakete zu zerlegen und einzeln zu verschicken. Auf der Empfängerseite sollten sie dann wieder zusammengebaut werden. Diese Methode wäre deutlich flexibler und sicherer als eine dedizierte Leitung, da die einzelnen Pakete so unterschiedliche Routen nehmen können und dennoch das Ziel erreichen. Zudem bestand damit keine Gefahr, dass ein Leitungsausfall die Kommunikation unmöglich macht. Diese Idee hatte zuerst Paul Baran bei RAND Corporation (Research and Development) und einige Jahre später unabhängig davon Donald Watts Davies. RAND war die Denkfabrik der US-Armee und die Arbeiten von Paul Baran dienten dazu, ein Netzwerk zu entwickeln, dass auch einen Atomkrieg überstehen konnte. Daher wird oft die falsche Aussage verbreitet, dass das Internet entwickelt wurde, um bei einem Krieg stabil zu funktionieren. Die Ideen von Paul Baran wurden aber zu seiner Zeit nicht umgesetzt, die Entwicklung von Leonard Kleinrock erfolgte ohne Kenntnis dieser Vorarbeiten. Nachdem bekannt wurde, dass Paul Baran auf diesem Gebiet schon geforscht hatte, wurde er beratend bei der Entwicklung des Arpanets hinzugezogen. 1965 wurden dann die ersten beiden Computer - einer in Berkeley, einer am MIT - via Telefonleitung vernetzt. Das war das erste Wide-Area-Network (WAN) der Welt.

Zwei Jahre später wurde ein Plan für ein Computernetzwerk veröffentlicht, genannt Arpanet. Mit Hilfe eines Interface-Message-Processors (IMP, erstellt von Honeywell) wurden die ersten Netze aufgebaut. Die IMPs stellten die Vernetzung dar, die eigentlichen zu vernetzenden Computer kommunizierten mit den IMPs, die dann die Daten über das Netzwerk sendeten bzw. empfingen. Dadurch musste lediglich die Kommunikation zwischen diesen beiden Systemen für jeden neuen Computertyp angepasst werden, der Netzwerkbereich war unabhängig davon und konnte zentral verwaltet werden. Insbesondere blieben die Administratoren Herr ihrer eigenen Systeme, ein Aspekt, der nicht vernachlässigt werden sollte. Dies traf sowohl auf die Host-Systeme als auch die IMPs zu: Die jeweiligen Administratoren konnten nahezu unabhängig voneinander agieren.

Ein wichtiger Aspekt dabei war, dass es eine offene Architektur sein sollte. Lickliders ursprüngliche Idee:

- Jedes Netzwerk sollte in der Lage sein, unabhängig arbeiten zu können.

- Innerhalb von jedem Netzwerk gibt es ein Gateway, das das Netzwerk mit der Außenwelt verbindet.

- Dieses Gateway würde keinerlei Informationen über den passierenden Datenverkehr aufbewahren.

- Pakete werden durch die schnellsten Verbindungen geroutet.

- Die Gateways zwischen Netzen sollten immer offen sein und würden alles routen.

- Die Informationen für den Betrieb sollten frei verfügbar sein.

1972 wurde versucht, das Arpanet an AT & T zu übertragen, der Konzern hatte allerdings kein Interesse daran. Er war im Telefongeschäft tätig und nicht in der digitalen Nachrichtenübermittlung. Daher waren solche Aspekte wie eine auf einzelne Pakete zerstückelte Übermittlung von Daten mehr als weltfremd.

Stattdessen übernahm das DCA, die Defence Communication Agency, die Kontrolle über das Internet. Das war aber eine militärische Behörde, der das offene Konzept des Arpanets zuwider war. Als Folge wurden stärkere Reglementierungen auferlegt und man musste sich mit Namen und Passwort am Netz anmelden. Das war dann ein starker Rückschritt hinsichtlich der Expansion des Netzes.

Auf der anderen Seite hatte das aber auch einen mehr als positiv zu bezeichnenden Effekt: Bis zu diesem Zeitpunkt erfolgte die Kommunikation im Arpanet über NCP, dem Network Control Program. Dieses war aber nicht geeignet, unterschiedliche Netze zu verbinden. Daher wurde ein neues Protokoll benötigt: TCP.

Nun hatten die Wissenschaftler aber ihr funktionierendes Arpanet und waren glücklich damit. Ein neues Protokoll, das obendrein inkompatibel zu NCP war, zu implementieren, war mit enormem Aufwand verbunden. Demzufolge war die Bereitschaft zu migrieren sehr niedrig.

Hier kam aber zu Gute, dass eine militärische Behörde die Aufsicht übernommen hatte: Sie hat einfach angeordnet, dass binnen zwei Jahren alle Systeme auf TCP umzustellen seien. Der Stichtag war der 1. Januar 1983. Ab diesem Zeitpunkt wurden alle anderen Systeme vom Netz getrennt. Effektiv zeigte sich, dass der Termin noch ein paar Mal für diverse Systeme, die die Umstellung noch nicht abgeschlossen hatten, verlängert wurde. Aber ab dem Sommer waren nur noch TCP-Systeme am Arpanet beteiligt.

Die enge Verknüpfung des Militärs mit dem Arpanet wurde erst aufgehoben, als das MILNET abgespalten wurde. In diesem Netz waren dann nur noch militärische Systeme zu finden. Jetzt wurde aber auch schon das Jahr 1983 geschrieben.

Zu diesem Zeitpunkt wurde auch IP abgespalten: TCP war ein recht aufwändiges Protokoll. Für Router auf dem Weg zum Ziel war es aber ein großer Aufwand, TCP zu implementieren. Genau genommen war die Funktionalität von TCP hier nicht notwendig: Das war nur für das Ziel- und Quellsystem, also die Endpunkte, von Bedeutung. Daher wurde IP für das Routing abgespalten und fortan wurde von TCP/IP gesprochen, wenn das Internet gemeint war.

Da der militärische Teil abgespalten war, konnte der nicht-militärische Rest der Öffentlichkeit zugänglich gemacht werden. Das Arpanet diente als Backbone und diverse andere existierende Netzwerke wurden nach und nach daran angeschlossen. Als Folge entstand aus dem Arpanet das Internet, welches ein Zusammenschluss vieler Netzwerke war.

Dadurch, dass nicht mehr Regierungsstellen für das neu entstandene Internet zuständig waren, sondern kommerzielle Provider für den Netzbetrieb sorgten, entfielen auch die Einschränkungen auf reine Forschung. Nun war es auch möglich, das Internet kommerziell zu nutzen.

Zusammen mit der Entstehung des World Wide Webs Anfang der 90er Jahre entstand ein System, dass auch Nicht-Wissenschaftler anlockte, wodurch eine Vermarktung wirklich sinnvoll gestaltet werden konnte. Als Folge nahm die Zahl der Teilnehmer am Internet drastisch zu, auch außerhalb von Universitäten und Forschungseinrichtungen.

Für die Entstehung von Linux hat auch dieser Abschnitt Bedeutung. Denn nach und nach wurde das Internet aufgebaut, anfangs hauptsächlich zwischen Universitäten. Wurden die klassischen Unix-Versionen gewöhnlich auf teuren Magnetbändern verkauft, so konnte Linux Anfang der 90er Jahre das Internet als Medium nutzen. Torvalds hätte wohl kaum die Ressourcen gehabt, um Linux via Magnetbänder oder Floppys zu vertreiben. Insbesondere die schnelle Entwicklung spielte hier eine Rolle, die Versionen kamen anfangs in sehr schneller Folge.

So erschienen Ende 1993 innerhalb eines Monats ganze zwölf Versionen des Kernels - das war die Zeit, als Linus die Versionsnummern ausgingen. Die Kernel hießen dann zum Beispiel 0.99pl13 (pl: Patchlevel. Das war übrigens der erste Kernel, den ich verwendete). Der Grund dafür war, dass Torvalds recht optimistisch war, die Version 1.0 herauszubringen. Daher gab es einen Sprung in den Versionsnummern von 0.12 auf 0.95.

Die Voraussetzung für die Versionsnummer 1.0 war allerdings ein einwandfrei funktionierendes TCP/IP im Kernel. Daher gab es auch in dieser Zeit so viele pl-Versionen, die Implementierung war doch nicht so einfach wie ursprünglich gedacht. Erst am 13. März 1994 erschien Version 1.0. Beachtenswert ist, dass Linux zwar im Internet groß wurde, aber sehr lange gar nicht in der Lage war, das globale Netzwerk zu verwenden. (Zumindest lief es nicht in allen Bereichen stabil.)

Stallman und GNU

Um die Motive, die zu der Freien Software (GNU) führten, zu verstehen, muss die Lebensgeschichte von Richard Mathew Stallman betrachtet werden. Ich beschränke mich hier aber auf den Teil, der an der Universität beginnt:

1970 fing Stallman ein Studium an der Harvard-Universität an. Er wählte die Fächer Mathematik und Physik. Zur Informatik sagte er, dass er sich das Programmieren beibrachte, indem er es einfach tat. Und daher wollte er etwas studieren, bei dem mehr gelernt wird. Da aber sowohl die Physik als auch die Mathematik eher unproduktiv für ihn waren, widmete er sich nebenbei der Programmierung. 1974 erhielt er den BA (vergleichbar dem Diplom) für Physik.

Die wichtigste Phase begann aber 1971, als er das AI-Lab des MIT besuchte. Die Erforschung der künstlichen Intelligenz (AI: Artificial Intelligence) erforderte schon damals die beste Hardware und die besten Programmierer. Es war das Mekka der Informatik zu dieser Zeit; hier programmierten sie, bis sie vor Müdigkeit umfielen, sie schliefen häufig im Labor und arbeiteten weiter wenn sie wieder aufwachten. Stallman machte bei dem Besuch auf sich aufmerksam und bekam einen Job in diesem Hackerparadies.

Das Betriebssystem, das das AI-Lab auf den PDP-6 und später PDP-10 verwendete, war das in Assembler selbst entwickelte ITS (Incompatible Time-Sharing System), was allerdings nicht, wie es der Name vermuten lässt, besonders kompatibel zu anderen Time-Sharing Systemen war. Das compatible bezog sich darauf, dass unter diesem Betriebssystem die damaligen Fortran-Batchjobs, also die Abarbeitung der berühmten Lochkarten, problemlos laufen konnten wie unter dem originären IBM-Betriebssystem Fortran Monitor System (FMS) der legendären 7094 (Link). Für den Anwender war es nicht zu unterscheiden, ob CTSS lief, ihm kam es so vor, als ob das Programm wie in einem ganz normalen Batchjob arbeitete.

Die Programmed Data Processor (PDP) von DEC wurde extra nicht als Computer bezeichnet, der Namensteil fehlt. Der Grund ist relativ einfach: Bei einem Computer wurde damals an Geräte mit den Ausmaßen einer IBM 7094 gedacht. Im Vergleich dazu waren die PDPs extrem klein, es wurde auch die Bezeichnung Minicomputer verwendet (Link). Heutzutage versteht man unter dem Begriff etwas, was noch viel kleiner ist.

Hier im AI-Lab existierte Freie Software, obwohl es den Begriff noch gar nicht gab: Wenn jemand ein Programm haben wollte, so bekam er es überlassen. Wenn jemand ein interessantes Programm schrieb, dann konnte einfach nach dem Quellcode gefragt werden und er wurde bereitwillig herausgegeben. Der Quellcode durfte studiert und modifiziert werden, es war auch erlaubt, daraus ein neues Programm zu schaffen. Wie bereits gesagt: Es war ein Hackerparadies.

In dieser Zeit modifizierte Stallman den Editor TECO, den (paper) Tape Editor and Corrector, später Text Editor and Corrector. Dieser Editor wurde mit der Zeit extrem mächtig, aber auch kompliziert. Stallman entwickelte mit ihm den Editing Macros, kurz Emacs.

Grausam wurde es dann Anfang der 80er Jahre: Das MIT gab die Entwicklung von ITS auf der PDP-10 auf und es wurde das unfreie Time-Sharing System von Digital Equipment Corporation (DEC) verwendet. Damit ging nicht nur das ITS verloren, sondern auch alle für dieses System geschriebene Software. Diese war nicht portierbar. Gleichzeitig wurden die meisten Programmierer von der Firma Symbolics abgeworben. Es gab damit kaum noch Hacker im AI-Lab und das alte System konnte nicht mehr am Laufen gehalten werden.

Obendrein entstanden nun auch Software-Firmen, die nur noch fertige Software verkauften: Man musste für Software bezahlen, sie war nicht im Quellode verfügbar und Modifizieren war schon gar nicht möglich. Stallman sah für sich nur drei Möglichkeiten: An der proprietären Softwarewelt teilzunehmen, die Arbeit an Rechnern ganz einzustellen oder Programme zu schreiben, die wieder eine Gemeinschaft möglich machten.

Hier entstand die Idee: GNU is not Unix, ein GNU-Betriebsystem - ein freies System, mit dem man den alten Zustand von kooperierenden Hackern erreichen konnte. Das rekursive Akronym GNU bezieht sich dabei darauf, dass es ein Unix-ähnliches Betriebsystem sein sollte, aber frei von lizenziertem Code. Stallman hatte dabei früh die Idee, ein rekursives Akronym zu verwenden. Er dachte an etwas wie: something is not unix. Dann fing er an das something sukzessive durch die Buchstaben des Alphabets zu ersetzen. Er befand, dass G der erste klangvolle Buchstabe war. So ergab sich dann der Begriff GNU.

Die Überlegungen, die zur GPL (General Public License) führten, waren:

- Ein Programm kann zu jedem Zweck benutzt werden.

- Ein Programm kann nach Belieben angepasst werden. Daher muss der Quellcode zur Verfügung gestellt werden.

- Kopien des Programms können weitergegeben werden.

- Auch geänderte Kopien des Programms können weitergegeben werden.

Das war die Idee, die hinter Freier Software steht. Wobei frei im Sinne von Freiheit und nicht im Sinne von kostenlos gemeint ist! Die von Stallman gegründete Free Software Foundation (FSF) sagt dazu: „To understand the concept, you should think of free as in free speech, not as in free beer.“ Dass Software gratis sein sollte, steht hier nirgends. Es steht auch nicht in der GPL. Es steht in der GPL jedoch auch nicht, dass die Software Geld kosten muss. Da aber jeder das Recht hat, die Software zu seinen Konditionen weiterzuverbreiten und mit dem Aufkommen des Internets alles online veröffentlicht werden konnte, führte dies praktisch dazu, dass die Software letztendlich kostenlos wurde.

Um ein Betriebssystem zu entwickeln, werden aber erst die Werkzeuge dazu benötigt. Daher wurde als erstes der Emacs unter Unix neu geschrieben, dann entstanden der Compiler GCC und der Debugger GDB. Diese wurden alle von Stallman programmiert, im Laufe der Zeit fand er aber auch viele Mitstreiter. Deren Ziele waren meist nicht so ideell, aber es half, das GNU-System zu entwickeln und zu verbessern.

Mit der Zeit gab es alle Tools, die ein Betriebssystem braucht: emacs, gcc, gdb, bash, glibc, etc. Aber was noch fehlte, war ein Kernel.

Im Jahr 1990 begann Stallman mit seinen Gefährten die Arbeit an HURD, einem auf der MACH-Architektur basierenden Mikrokernel. Diese galten damals als die modernste Architektur für einen Kernel, siehe auch den Streit zwischen Linus Torvalds und Andrew Tanenbaum zum Thema „Linux is obsolete“ (Link).

Der Name stellt ein gegenseitig rekursives Akronym dar:

- HURD: Hird of Unix-Replacing Daemons.

- HIRD: Hurd of Interfaces Representing Depth.

Von diesem Kernel heißt es seit dieser Zeit: Er erscheint Anfang nächsten Jahres. Allerdings weder 1991 noch 2009. Aber 2010 wäre der nächste mögliche Termin. Mit anderen Worten: Der Kernel kommt in der Entwicklung nicht wirklich voran. Es gibt mittlerweile zwar einen auf einigen Systemen laufenden Kernel, aber von stabil und ausgereift kann hier nicht gesprochen werden, da fehlt noch so einiges. Auch ist die Hardwareunterstützung recht bescheiden.

Den richtigen Durchbruch brachte dann aber Linux: Linux war ein Kernel ohne Betriebssystem, GNU ein Betriebssystem ohne Kernel. Diese Kombination brachte dann den Erfolg von Linux, weswegen Stallman auf den Namen GNU/Linux pocht wenn von einem Linux-System, also einer Linux-Distribution, gesprochen wird. Linux für sich genommen ist eigentlich nur der Kernel.

Hier treffen sich Anfang der 90er Jahre die verschiedenen Entwicklungen:

- AT & T/USL und BSD liegen im Copyright-Streit, das heißt, es sind keine Unix-Sourcen frei verfügbar.

- Das Internet wird zum Medium für (fast) alle.

- GNU ist komplett bis auf den Kernel.

Die Anfänge von Linux

Die Situation Anfang 1991 war:

Das einzige freie Betriebsystem für 32-Bit-PCs war Minix. Es gab natürlich auch DOS, aber das arbeitete bekanntlich lediglich mit 16 Bit und nutzte die meisten Möglichkeiten eines 386er nicht, insbesondere den Protected Mode mit den Task-Wechsel-Möglichkeiten des Prozessors. Linus Torvalds kaufte sich zu dieser Zeit einen 386er und wollte das System kennen lernen. Dass DOS nicht befriedigend war, kann man oben lesen. Minix hingegen war aber ein Lehrsystem von Andrew Tanenbaum und eigentlich nicht für den produktiven Einsatz gedacht. Es musste zudem gekauft werden und hatte zahlreiche Mängel.

Diese Schwächen sorgten für Frust. Es gab zahlreiche Patches, die man sich aus dem Internet herunterladen und einspielen konnte - hauptsächlich von Bruce Evans aus Australien. Tanenbaum weigerte sich, diese Verbesserungen in Minix einzubauen. Sein Interesse war es, ein Lehrsystem zu haben. Da war einfacher, sauberer Code wichtiger als diverse Funktionalitäten. Ein besonderes Manko war die schlechte Terminal-Emulation. Diese brauchte Linus aber, um sich am Großrechner in der Universität einzuwählen.

Also reifte in ihm die Idee, eine eigene Terminal-Emulation zu schreiben, die direkt auf der Hardwareebene arbeitet - ohne Minix. Eine Motivation dazu war einfach, die Leistungsfähigkeit des Computers kennen zu lernen. Die vermutlich größte Herausforderung hierbei war wohl, von der Floppy zu booten und dann in den Protected Mode des Prozessors zu wechseln. Standardmäßig startet ein Prozessor in den 16-Bit Real Mode. Hinzu kommt dann noch die Frage, wie der Bildschirm angesteuert und die Tastatur abgefragt werden können. Dann musste noch die lesende und schreibende Kommunikation mit dem Modem programmiert werden.

Es sollten zwei unabhängige Threads zum Einsatz kommen: Einer, der nur vom Modem liest und alles auf den Bildschirm ausgibt, sowie ein zweiter, der von der Tastatur liest und an das Modem sendet. Voilà: zwei Tasks, die einfachste Form des Multitaskings. Die erste Version bestand aus zwei parallel arbeitenden Tasks: Der eine gab nur As auf dem Bildschirm aus, der andere nur Bs. Linus' ganzer Stolz konnte aber keinen anderen wirklich begeistern. Aber wenn man diesen Hintergrund nicht kennt, ist das wohl klar.

Das erstellte Terminalprogramm funktionierte und wurde permanent verbessert. Mit der Modem-Kommunikation kam auch rasch der Wunsch auf, Dateien hoch- und herunterzuladen. Also wurden ein Festplattentreiber und ein Dateisystem entwickelt. Das Dateisystem war das von Minix, damit er mit seinem Programm und aus Minix darauf zugreifen konnte. So langsam reifte die Idee, dass daraus auch ein ganzes Betriebssystem entwickelt werden könnte. Leider konnte Linus nirgendwo den POSIX-Standard auftreiben. Daher nahm er die Handbücher von Sun Microsystems - es gab einen Sun-Server an der Universität. In diesen waren die wichtigsten Systemaufrufe dokumentiert.

Eines der ersten Anwendungsprogramme, die Linus portierte, war die Bash (Bourne Again Shell), eine GNU-Variante der klassischen Bourne Shell. Die Standard-Unix-Shell war von Stephen Bourne entwickelt worden. Der Name bash ist ein Wortspiel, mit dem angedeutet werden soll, dass diese Shell sowohl zur Original-Shell kompatibel ist als auch deutliche Verbesserungen und neue Funktionen enthält. Anstelle eines Init-Prozesses startete der Kernel direkt die Bash. Als die Shell endlich lief, waren die restlichen Basiskommandos recht schnell implementiert. Das führte dann zu dem legendären Posting von Linus (Link).

Kurze Zeit später, am 17. September 1991, wurde Linux 0.01 veröffentlicht - auf einem FTP-Server der Technischen Universität Helsinki mit Hilfe von Ari Lemke, der dort als Assistent arbeitete. Ari war es auch, der den Namen Linux vorschlug. Linus wollte das Betriebssystem eigentlich Freaks nennen.

From: torvalds@klaava.Helsinki.FI (Linus Benedict Torvalds)

Newsgroups: comp.os.minix

Subject: What would you like to see most in minix?

Summary: small poll for my new operating system

Message-ID: <1991Aug25.205708.9541@klaava.Helsinki.FI>

Date: 25 Aug 91 20:57:08 GMT

Organization: University of Helsinki

Hello everybody out there using minix -

I'm doing a (free) operating system (just a hobby, won't be big and

professional like gnu) for 386(486) AT clones. This has been brewing

since april, and is starting to get ready. I'd like any feedback on

things people like/dislike in minix, as my OS resembles it somewhat

(same physical layout of the file-system (due to practical reasons)

among other things).

I've currently ported bash(1.08) and gcc(1.40), and things seem to work.

This implies that I'll get something practical within a few months, and

I'd like to know what features most people would want. Any suggestions

are welcome, but I won't promise I'll implement them :-)

Linus (torvalds@kruuna.helsinki.fi)

PS. Yes - it's free of any minix code, and it has a multi-threaded fs.

It is NOT protable (uses 386 task switching etc), and it probably never

will support anything other than AT-harddisks, as that's all I have :-(.

Der Rest lief dann, wie es eigentlich zu erwarten war: Es gab viele, unter anderem von Minix frustrierte Anwender, die gerne auf den Linux-Zug aufsprangen. Denn Linux hatte recht früh die Funktionen und Eigenschaften, die Minix fehlten.